Abstract: Mit dem Militärstrategischen Konzept 2017 wurde das Informationsumfeld als eigene militärische Domäne im Österreichischen Bundesheer definiert. Die Domäne Informationsumfeld wird entlang dreier Dimensionen, der kognitiven, der informatorischen und der physischen Dimension strukturiert. Als Grundlagendokument für den Einsatz im Informationsumfeld und die Weiterentwicklung der notwendigen Fähigkeiten im Bundesheer wurde 2023 das Querschnittskonzept „Einsatz im Informationsumfeld“ erlassen. Mit diesem Konzept soll das Bundesheer befähigt werden angestrebte (desired), unerwünschte (undesired) und ungewollte (unintended) Effekten im Informationsumfeld zu messen, zu bewerten, zu koordinieren, zu nutzen und gegebenenfalls abzuschwächen.

Problemdarstellung: Wie kann das Informationsumfeld mit der kognitiven, informatorischen und physischen Dimension in Einsätzen des Österreichischen Bundesheeres berücksichtigt werden?

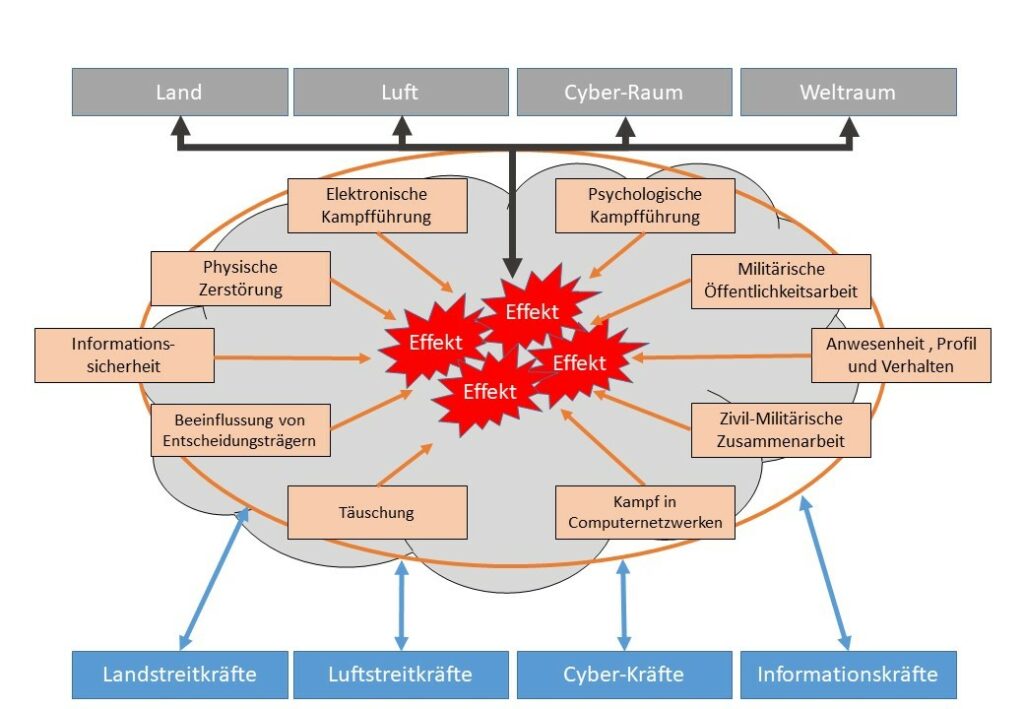

Was nun?: Der Einsatz von Streitkräften modernen Kriegen und Konflikten fordert einen teilstreitkräfteübergreifender (Joint) Ansatz in allen Domänen (Multi Domain Operations), um Effekte in der Einsatzführung messen, bewerten, koordinieren, nutzen und abschwächen zu können.

Die vernachlässigte Domäne

Im Jahr 2017 fand in Wien eine Übung des Bundesheeres zum Schutz kritischer Infrastrukturen statt. Durch die Übungsleitung wurden, in Absprache mit der Landespolizeidirektion, drei Schutzobjekte dem an der Übung teilnehmenden Infanteriebataillon zugewiesen. Diese wurden durch jeweils eine Kompanie bezogen.

Doch in der Mitte der Übung wurde durch die Übungsleitung ein weiteres temporäres Schutzobjekt an die eingesetzten Kräfte zugewiesen: das Radiokulturhaus im Stadtzentrum. Das Schutzobjekt sollte am kommenden Morgen für die Dauer von etwa 12 Stunden bezogen werden. Durch den Bataillonsstab begannen unmittelbar die Planungen. Die Bataillonsreserve wurde aktiviert und erste Erkundungen durchgeführt. Der Plan der Durchführung sah einen vorgestaffelten Einsatz des Aufklärungszuges im Nahbereich des Radiokulturhauses vor. In der Folge sollte die Reserve das Schutzobjekt beziehen.

Am kommenden Morgen begann der beinahe bilderbuchartiger Einsatz. Der Aufklärungszug bezog neuralgische Stellen im Nahebereich. Es wurden keine feindlichen Kräfte im Raum identifiziert und so konnte das Schutzobjekt gesichert werden. Checkpoints wurden errichtet und Sperrketten vorbereitet. An diesem Punkt lief das Übungsdrehbuch aus der Hand! Denn selbst wenn die Planung lehrbuchartig auf Grundlage des Handakt Taktik und sonstiger Führungsgrundlagen geplant wurde, wurde die militärische Domäne Informationsumfeld vernachlässigt, eher gar nicht beurteilt.

Innerhalb kürzester Zeit erschienen Fotos von Soldaten des Bundesheers in den unterschiedlichsten Sozialen Netzwerken auf. Einige der Aufklärungskräfte waren im Bereich des Gymnasiums Theresianum eingesetzt. Auf Facebook und Twitter tauchten Beschwerden von Eltern der Schüler über „schwerstbewaffnete“ Soldaten auf. Diese würden die Schüler verängstigen. Auch aus dem ORF Funkhaus wurden Beiträge auf den Sozialen Medien geteilt, die tendenziell gegen das Bundesheer gerichtet waren.[1] Eine intensive Diskussion entstand; nur ein Akteur bekam davon nichts mit beziehungsweise beteiligte sich nicht: Das Bundesheer selbst.

Auf Facebook und Twitter tauchten Beschwerden von Eltern der Schüler über „schwerstbewaffnete“ Soldaten auf.

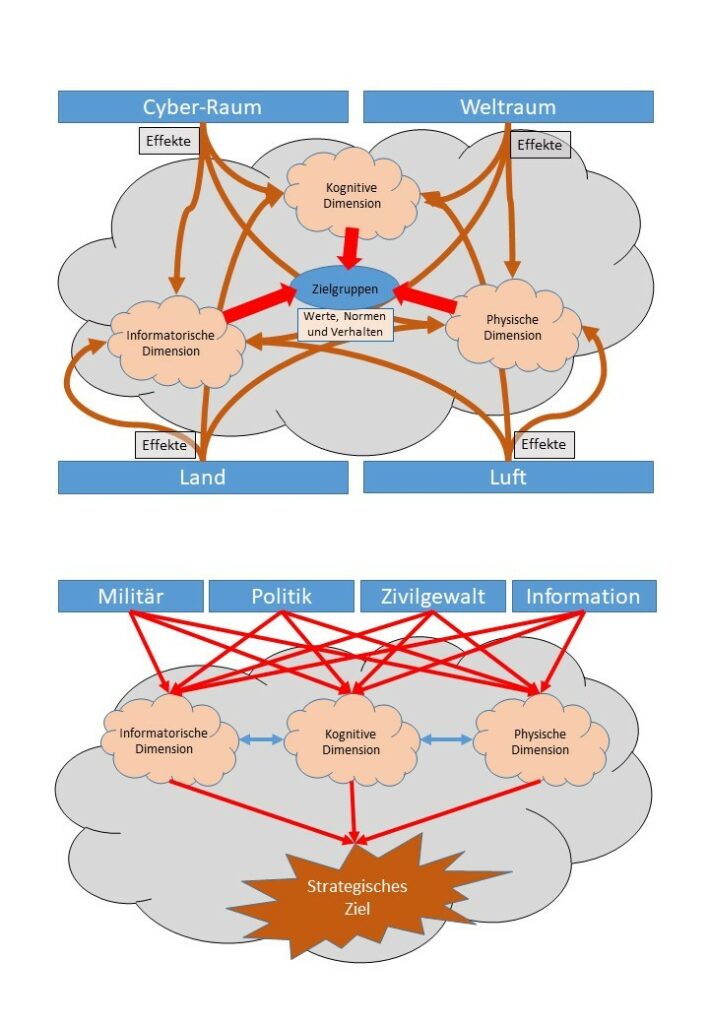

Für eine erfolgreiche teilstreitkräfteübergreifende Einsatzführung in allen Domänen[2] („Multi-Domain-Operations“[3]) ist eine zentrale Effektkoordinierung unbedingt erforderlich. Damit können angestrebte (desired), unerwünschte (undesired) und ungewollte (unintended) Effekte in der Einsatzführung gemessen, bewertet, koordiniert und gegebenenfalls abschwächt werden. Durch die enge Verschränkung der unterschiedlichen Domänen (Land, Luft, Maritim, Weltraum, Cyber-Raum und Informationsumfeld) bleiben Effekte nicht auf eine Domäne beschränkt. Eine Aussparung einzelner Domänen in der Einsatzplanung sowie Einsatzführung hat damit weitreichende Auswirkungen, wie das Eingangs dargestellte Beispiel gezeigt hat.

Durch das Bundesministerium für Landesverteidigung wurde im Jahr 2023 das Querschnittskonzept „Einsatz im Informationsumfeld“ erlassen. Dieses dient der Schaffung von Grundlagen für den Einsatz im Informationsumfeld sowie für eine zielgerichtete Weiterentwicklung der Fähigkeiten der Informationskräfte und der anderen Teilstreitkräfte im Bundesheer in allen Entwicklungslinien (Personal, Organisation einschließlich Struktur, Ausrüstung einschließlich Ausstattung, Infrastruktur, Vorschriften und Ausbildung), um die Wirkmittel im Informationsumfeld synchronisiert mit den anderen Domänen zum Einsatz zu bringen.

Das Informationsumfeld

Das konzeptionelle Verständnis des Österreichischen Bundesheeres hinsichtlich der Struktur, des Zusammenwirkens und der Abhängigkeiten innerhalb der Domäne Informationsumfeld stützt sich weitgehend auf entsprechende Referenzdokumente, zum Beispiel aus den USA[4] oder der NATO[5]. Damit setzt sich Informationsumfeld aus drei miteinander verbundenen Dimensionen zusammen, die permanent mit Individuen, Organisationen und Systemen interagieren. Diese drei Dimension sind die kognitive, die informatorische und die physische Dimension.

Kognitive Dimension

Die kognitive Dimension wird als der Bereich betrachtet, in welchem im dialektischen Sinn die Freiheit ermöglicht wird und in den Gefühlen, Wahrnehmung, Verständnis, Wissen, Überzeugungen und Werte existieren. Diese Dimension kann auch als kognitive Landkarte verstanden werden, die moralische und ethische Richtlinien umfasst und die Person, Gruppe oder Bevölkerung in einem sozialen System verortet. Sie umfasst damit den Bereich der subjektiven und objektiven Entscheidungsfindung durch informierte und begründete Urteile.[6]

Die kognitive Dimension wird als der Bereich betrachtet, in welchem im dialektischen Sinn die Freiheit ermöglicht wird und in den Gefühlen, Wahrnehmung, Verständnis, Wissen, Überzeugungen und Werte existieren.

Im Informationsumfeld bezieht sich die kognitive Dimension auf das Bewusstsein und die Gedanken derjenigen, die Informationen empfangen, darauf reagieren und weitergeben. Dies können Einzelpersonen wie militärische Kommandant:innen oder politische Entscheidungsträger:innen sowie Gruppen von der breiten Öffentlichkeit bis hin zu spezifischen (politischen) Gruppen oder (sozialen oder religiösen) Minderheiten sein. In der kognitiven Dimension werden Informationen gedanklich verarbeitet, wahrgenommen und beurteilt, um letztendlich Entscheidungen zu treffen. Diese Gedanken und Prozesse werden durch individuelle und kulturelle Werte, Moral- und Ethikvorstellungen, Emotionen, Erfahrungen, Bildungsstand, Identitäten und Ideologien beeinflusst.[7]

Die möglichen Auswirkungen in der kognitiven Dimension sind vielfältig und haben oft das Ziel, ein bestimmtes gewünschtes Verhalten in einer Zielgruppe beziehungsweise Zielperson zu erreichen oder unerwünschtes Verhalten zu verhindern. Die Einflussnahmen verfolgen dabei sowohl kurzfristige als auch langfristige Zielsetzungen. Sie reichen von den Überzeugungen kultureller und gesellschaftlicher Leitideen, wie dem „American Way of Life“, über die Beeinflussung demokratischer Prozesse[8] (Wahlen, Abstimmungen) bis hin zur Ausnutzung gesellschaftlicher Bruchlinien durch Diffamierung oder Instrumentalisierung von Bevölkerungsteilen. In allen Fällen soll das Verhalten und die Einstellung von Zielgruppen verändert werden. Ebenso werden konkrete Einflussnahmen auf kulturelle oder religiöse Meinungsträger:innen, Journalist:innen, militärische Führer:innen oder politische Entscheidungsträger:innen in Betracht gezogen. In der kognitiven Dimension findet unter anderem der Kampf um Narrative statt, wobei das Ziel unter Umständen darin besteht, nicht unbedingt das eigene Narrativ in der Bevölkerung durchzusetzen, sondern vornehmlich das gegnerische Narrativ in Frage zu stellen.[9]

Der Kern der Beeinflussung in der kognitiven Dimension besteht in allen Fällen darin, durch Einflussnahme eine gewünschte Änderung von Meinungen, Normen, ethischen oder religiösen Wertvorstellungen mit konkreten Folgen zu erzielen. Dies kann sich beispielsweise im Wahlverhalten, den Präferenzen im Konsum- oder Medienverhalten sowie in der politischen und gesellschaftlichen Interaktion oder Entscheidungen manifestieren. Dies zeigt sich durch Teilnahme an Protesten, Unterstützung oder Behinderung von staatlichen Organisationen bis hin zum Engagement für Gruppen in der Zivilgesellschaft. Schließlich haben solche Beeinflussungen auch Auswirkungen auf konkrete politische Entscheidungen (beispielsweise mittels Verordnungen oder Gesetzen).

Gerade in der kognitiven Dimension ist die derzeitige technologische Entwicklung hochdynamisch und wird die Dimension in absehbarer Zeit nachhaltig verändern. Die politische Partizipation, die Regel- und Normenbildung in Gesellschaften, unterliegt einem anhaltenden Wandel durch massiven Einfluss des virtuellen Informationsumfelds. Daher müssen aktuelle und absehbare technologische Entwicklungen besonders berücksichtigt werden. Fortschritte in der Neurowissenschaft bieten beispielsweise ein tiefergehendes Verständnis der Funktionsweise des menschlichen Gehirns, was Möglichkeiten zur Schaffung von Schnittstellen zwischen dem Menschen und künstlichen Systemen eröffnet. Dies führt zu neuen Möglichkeiten der Einflussnahme, wie etwa in der sogenannten Neurokriegsführung[10].

Die politische Partizipation, die Regel- und Normenbildung in Gesellschaften, unterliegt einem anhaltenden Wandel durch massiven Einfluss des virtuellen Informationsumfelds.

In der Biotechnologie ergeben sich durch Methoden der Genom-Editierung gezielte Eingriffe in den Organismus, was wiederum Möglichkeiten zur „Verbesserung“ des Menschen schafft, auch als „Human Enhancement“[11] bekannt. Diese Technologie wird zu neuen Formen der menschlichen Interaktion mit Maschinen führen, wobei künstliche Intelligenz als Multiplikator beziehungsweise unterstützendes Element agiert und der treibende Faktor zur Verschmelzung von realen und virtuellen Räumen ist.

Informatorische Dimension

Die informatorische Dimension umfasst jene Systeme, mit denen Daten gesammelt, verarbeitet, gespeichert, analysiert, verbreitet und geschützt werden. Einflussnahmen auf diese Dimension haben Auswirkungen auf den Fluss und die Speicherung von Daten. In einer Informationsgesellschaft betreffen Einflussnahmen in der informatorischen Dimension Staaten und deren Streitkräfte, Wirtschaftssysteme und die Zivilgesellschaft gleichermaßen. Alle sind heute massiv von der Verfügbarkeit und der Integrität von Informationen abhängig.[12] In offensiver Hinsicht ist dies der Informationsvorsprung, der bei Auseinandersetzungen und im wirtschaftlichen sowie gesellschaftlichem Wettbewerb die entscheidende Überlegenheit verschafft. Gleichzeitig gilt es auch in defensiver Hinsicht, diesen Informationsvorsprung nicht nur zu erhalten, sondern gegenüber dem Gegner auch zu schützen.

Die Abstützung auf Informationen und deren reichtzeitige Bereitstellung aus komplexen Informations- und Kommunikations Systemen (IKT-Systeme) schafft allerdings zusätzliche Abhängigkeiten. So stützt sich zum Beispiel der Finanzverkehr auf die Zeitstempel globaler PNT-Services[13] (Position – Navigation – Timing) ab. Ein Signalverlust oder korrupte Signale würden einen Ausfall von Bargeldbehebungen, Finanztransaktionen und des Börsenhandels zur Folge haben. Ähnliches gilt auch für Logistikketten, insbesondere in der Schifffahrt und im Flugverkehr.[14] Darüber hinaus spielen Online-Medien und Social Media-Plattformen eine wichtige Rolle für das gesellschaftliche Interagieren. Bevölkerungen sind zunehmend von Diensten ihrer Mobiltelefone (Internetbanking, Ticketshops) abhängig.

Moderne, insbesondere weitreichende Waffensysteme, erfordern genaue Zieldaten, um bestmöglich wirken zu können. Dies betrifft beispielsweise Waffenstysteme wie Storm Sheadow/SCULP oder HIMARS im aktuellen Krieg in der Ukraine. Diese werden mittels GPS in ihre Ziele gelenkt.[15] Ebenso könnten korrumpierte Aufklärungs- und Sensornetzwerke sowie militärische Führungs- und Informationssysteme die Einsatzbereitschaft von Streitkräften in Frage stellen beziehungsweise deren Einsatz verunmöglichen. Die ersten Angriffsziele der Russischen Föderation in den frühen Morgenstunden des 24. Februar 2024 umfassten vor allem Luftraumüberwachungs- und bodengebundene Luftabwehrsysteme. Damit sollte das Luftlagebild der Ukraine zerstört werden.[16] Schlussendlich können Tarn- und Täuschmaßnahmen sowie Ablenkungsmanöver zu einem falschen Lagebild führen und die eingesetzten Wirkmittel verpuffen lassen.

In der informatorischen Dimension werden in absehbarer Zeit Durchbrüche im Bereich der Quantencomputer erwartet.[17] Diese Entwicklungen führen zu neuen Formen der Datenübertragung und -sicherheit, stellen unter Umständen allerdings alle bisherigen Verschlüsselungsformen grundsätzlich in Frage.[18] Damit ergeben sich massive Herausforderungen im Bereich der Datensicherheit beziehungsweise derer Integrität. Darüber hinaus werden Systeme mit künstlicher Intelligenz eine zunehmende Rolle in der Datensammlung und -bereitstellung spielen. Diese Systeme werden voraussichtlich eine weitgehende Autonomie in der Verarbeitung großer Datenmengen besitzen. Sie können die Grundlage für die Informationsaufarbeitung und -bereitstellung zur Unterstützung militärischer Kommandanten auf allen Führungsebenen im Rahmen der Auftragstaktik bieten.

Trotz der zunehmenden Digitalisierung von Staaten, Wirtschaftssystemen, Gesellschaften und Streitkräften dürfen auch traditionelle Aspekte der informatorischen Dimension in der Analyse nicht vernachlässigt werden. Klassische Formen der Medien, wie zum Beispiel Zeitungen, oder Fach- und Sachbücher, sind bis heute ein zentraler Bestandteil der informatorischen Dimension. Ebenso spielen traditionelle Formen des kulturellen und sozialen Austausches eine wichtige Rolle.

Trotz der zunehmenden Digitalisierung von Staaten, Wirtschaftssystemen, Gesellschaften und Streitkräften dürfen auch traditionelle Aspekte der informatorischen Dimension in der Analyse nicht vernachlässigt werden.

Physische Dimension

Störung und Zerstörung von Elementen der physischen Dimension des Informationsumfelds können zum Beispiel mittels Angriffen aus dem elektromagnetischen Spektrum[20] oder dem Cyber-Raum[21] erfolgen. Diese Effekte können aber auch durch konventionelle kinetisch Methoden oder die physische Inbesitznahme von Kommunikationseinrichtungen, wie zum Beispiel die Besetzung eines Internetknotens[22] (Internet Exchange Point) oder eine Radio- beziehungsweise Fernsehstation, erreicht werden.

Natürliche Personen sind ebenfalls Teil der physischen Dimension. Insbesondere militärische und politische Entscheidungsträger:innen sowie Geheimnisträger:innen tragen Informationen in sich, die schützenswert und von besonderem Interesse für den Gegner sein können. Daten und Informationen werden zunehmend auf zivilen Cloud-Speichersystemen abgespeichert, was aufgrund der breiten Abstützung auf unterschiedliche physische Speicherorte eine hohe Verfügbarkeitssicherheit bietet. Gleichzeitig kann der physische Ort der Speicherung nicht mehr nachvollzogen werden, was den Schutz dieser Daten im vollen Ausmaß beeinträchtigt.[23]

Wirkung im Informationsumfeld

Die Einflussnahmen in den verschiedenen Dimensionen des Informationsumfeldes sind eng miteinander verknüpft und erzeugen komplexe Interdependenzen. Zum Beispiel kann die Verbreitung von Desinformation in der kognitiven Dimension dazu führen, dass Menschen falsche Annahmen treffen, was wiederum die Handlungen in der physischen Dimension beeinflusst. Cyber-Angriffe in der informatorischen Dimension können nicht nur die Verfügbarkeit von Informationen beeinträchtigen, sondern auch direkte Auswirkungen auf physische Systeme haben. Eine erfolgreiche Beeinflussung in der kognitiven Dimension kann dazu führen, dass Menschen anfälliger für Manipulationen in der informatorischen Dimension werden.

Cyber-Angriffe in der informatorischen Dimension können nicht nur die Verfügbarkeit von Informationen beeinträchtigen, sondern auch direkte Auswirkungen auf physische Systeme haben.

Gleichzeitig wirken die Effekte nicht nur im Informationsumfeld selbst, sondern auch in allen anderen militärischen Domänen und schließlich auch über den militärischen Einsatz selbst, auch in die zivilen Domänen beziehungsweise Instrumente der Macht.[24]

Der Einsatz von Streitkräften im Informationsumfeld

Der Einsatz von Streitkräften im Informationsumfeld beinhaltet koordinierte militärische Aktionen in sämtlichen Domänen. Das Ziel besteht darin, durch die Beeinflussung von Informationen und Informationssystemen gewünschte Wirkungen auf den Willen und die Entscheidungsfähigkeit feindlicher Truppen zu erzielen und/oder durch Informationsvermittlung die Haltung der Zivilbevölkerung gegenüber eigenen strategischen Zielen zu beeinflussen. Gleichzeitig sollen die eigenen Truppen, Informationen und Informationssysteme geschützt werden.

Das Informationsumfeld ist als Domäne tiefgreifend in alle anderen militärischen Bereichen integriert. Eine Vielzahl von Aktivitäten erzeugt Effekte im Informationsumfeld, die wiederum Rückkopplungseffekte oder Effekte der 2. und 3. Ordnung in anderen Domänen auslösen.

Der Einsatz von Streitkräften im Informationsumfeld erfordert eine Bewertung, welche erwünschten Effekte in welcher Dimension des Informationsumfeldes erreicht werden müssen, und welche Zielgruppen angesprochen werden sollen. Gleichzeitig muss auch beurteilt werden, welche unerwünschten oder unbeabsichtigten Effekte durch den Einsatz militärischer Kräfte entstehen könnten und wie diesen entgegengewirkt werden kann. Aufbauend auf dieser Analyse können die Effektoren in den verschiedenen Domänen in einem übergreifenden Beurteilungsprozess identifiziert und in einer zentralen Effektkoordinierung synchronisiert werden.

Der Einsatz von Streitkräften im Informationsumfeld erfordert eine Bewertung, welche erwünschten Effekte in welcher Dimension des Informationsumfeldes erreicht werden müssen, und welche Zielgruppen angesprochen werden sollen.

Die Grundlage jedes potenziell erfolgreichen militärischen Einsatzes ist die Informationsgewinnung auf allen Ebenen. Diese liefert ein umfassendes Bild über verschiedene Akteure und ihre strategischen Zielsetzungen. Zudem werden die verschiedenen Zielgruppen identifiziert, die durch feindliche oder eigene Aktivitäten beeinflusst werden können.

Während unerwünschte und unbeabsichtigte Effekte aus allen Formen militärischer Aktivitäten in allen Domänen resultieren können, wurden einige militärische Aktivitäten als zielführend für erwünschte Effekte im Informationsumfeld durch das Querschnittskonzept „Einsatz im Informationsumfeld“ identifiziert. In der Folge werden diese Aktivitäten, die in ihrer konkreten Form durch die spezifischen Einsatzumstände konkretiert werden, generisch beschrieben.

Militärische Öffentlichkeitarbeit

Die Militärische Öffentlichkeitsarbeit unterstützt die Erreichung militärischer Ziele, indem sie Informationen aktiv veröffentlicht und falscher Informationen entgegenwirkt. Sie fördert den militärischen Eigenschutz, bewertet die Eignung von Informationen zur Veröffentlichung und schult die Truppe in der Einsatzvorbereitung. Dies umfasst den Umgang mit Medien, die Auswirkungen vorzeitiger Informationsfreigabe und den Umgang mit Des- und Misinformationen. Im Informationsumfeld unterstützt Öffentlichkeitsarbeit die Beurteilung von Auswirkungen militärischer Aktivitäten auf die öffentliche Wahrnehmung. Dies umfasst, zum Beispiel, den eingangs dargestellten Fall. Kulturell, hinsichtlich der ideologischen, sozialen oder religiösen Ausrichtung der Zielgruppen oder Zielpersonen abgestimmte Botschaften können formuliert werden.[25]

Psychologische Einsätze

Psychologische Einsätze[26] (PSYOPS) beeinflussen gegnerische Zielgruppen durch gezielte Informationen, um Einstellungen und Verhaltensweisen vorteilhaft zu verändern. Dafür werden Botschaften entwickelt, die in unterschiedlichen Medien, aber auch mittels Lautsprecher oder durch Elemente der Gesprächsaufklärung, gezielt verbreitet werden. Der Einsatz erfolgt auf strategischer, operativer und taktischer Ebene, wobei die Integration dieser Aktivitäten in den militärischen Planungsschritten und die Verdichtung des Lagebildes von entscheidender Bedeutung ist.[27]

Zivil-Militärische Zusammenarbeit

Die zivil-militärische Zusammenarbeit beinhaltet die koordinierte Interaktion zwischen staatlichen oder nichtstaatlichen zivilen Organisationen. Dies schließt sämtliche Planungen, Absprachen, Maßnahmen, Ressourcen und Mittel ein, die darauf abzielen, die Beziehungen zwischen Streitkräften, zivilen Organisationen, Behörden und der Zivilbevölkerung zu unterstützen, zu erleichtern oder zu fördern. Dies umfasst unter anderem präventive und versorgende Maßnahmen für die Zivilbevölkerung, die Unterstützung ziviler Hilfsorganisationen bei umfangreichen Schadensereignissen und Gefahrensituationen, sowie die Kooperation zwischen den Streitkräften und zivilen Behörden in den Bereichen Gesundheitswesen, Umweltschutz, Raumordnung, Infrastruktur, Kampfmittelbeseitigung und Wiederaufbau.

Kampf in Computernetzwerken

Die Effekte von Cyber-Fähigkeiten im Informationsumfeld unterstützen beim Kampf um Computernetzwerke[28] durch Unterbrechen, Behindern oder Manipulieren gegnerischer Entscheidungsprozesse in der physischen (Sabotage von IKT-Systemen[29]) und der informatorischen (Manipulation von Daten und Informationen) Dimension.

Beeinflussung von Entscheidungsträgern

Durch geplante Treffen zwischen militärischen Entscheidungsträger:innen und Meinungsführer:innen in Politik, Wirtschaft, Medien und Gesellschaft können gewünschte Effekte im Informationsumfeld erzielt werden.[30] Dies dient der Informationsgewinnung, Beeinflussung von Einstellungen und Verhalten sowie der Unterstützung militärischer Einsätze auf strategischer, operativer und taktischer Ebene.[31]

Informationssicherheit

Informationssicherheit umfasst Maßnahmen innerhalb von Streitkräften, um Informationsüberlegenheit zu gewährleisten. Dies ist entscheidend für den Schutz militärischer klassifizierter Informationen sowie für eine erfolgreiche Einsatzführung. Dies reicht vom physischen Schutz militärischer Liegenschaften über Sicherheitsüberprüfungen von militärischem und zivilen Personal bis hin zur Cyber-Hygiene.

Elektronische Kampfführung

Elektronische Kampfführung sichert durch defensive Maßnahmen die Integrität und Verfügbarkeit von Informationen, die im elektromagnetischen Spektrum übertragen werden. Gleichzeitig erfolgt mittels offensiver Maßnahmen die Störung gegnerischer Systeme.[32]

Physische Zerstörung

Physische Zerstörung zielt darauf ab, gegnerische Kräfte und Einrichtungen zu vernichten oder zu neutralisieren. Sie umfasst direkte und indirekte kinetische Wirkmittel von Land-, Luft- und Spezialeinsatzkräften. In gewissen Konfliktsituationen kann es aus militärischer Sicht effektiv sein, Systeme und Infrastrukturen (beispielsweise Fernseh- und Radiostationen, Internetknotenpunkte, Datenleitungen) mit kinetischen Wirkmittel zu zerstören oder zu besetzen, um die Einflussmöglichkeiten und Entscheidungsprozesse des Gegners zu unterbrechen.

Täuschung

Täuschung beeinflusst die Wahrnehmung des Gegners durch vorsätzlich irreführende Handlungen. Erfolgreiche Täuschung erfordert Kenntnis des Gegners und soll sein Verhalten in einer für die eigene Einsatzführung vorteilhaften Weise beeinflussen.

Wirkung durch Präsenz, Verhalten und Profil

Die Präsenz, Verhalten und Profil von Streitkräften erzeugt Effekte in allen Dimensionen des Informationsumfeldes. Präsenz oder Haltung im Sinne einer „Show of Force“ kann eine Form militärischer Aktivität im Informationsumfeld darstellen. Beispielsweise kann der Verlegung von zwei US-Flugzeugträgerkampfgruppen und anderer militärischer Kapazitäten in das östliche Mittelmeer in Folge der Terroranschläge der Hamas auf Israel vom 7. Oktober 2023 als ein Signal der Unterstützung verstanden werden. Das Profil umfasst Quantität und Qualität der eingesetzten Kräfte sowie das Verhalten und Auftreten im jeweiligen Raum. Hierbei stellt sich beispielweise die Frage, welche Adjustierung Soldat:innen im Einsatz tragen. Tragen sie ihre Helme auf dem Kopf oder nur bei sich und wie interagieren sie mit der Zivilbevölkerung? Eine diesbezügliche Berücksichtigung und bewusste Einsatzführung kann auf die Zivilgesellschaft entweder abschreckend oder vertrauenserweckend wirken, je nach gewünschtem Effekt.

Strategische Kommunikation versus strategische Kommunikation

Im Diskurs wird vielerorts Strategische Kommunikation mit strategischer Kommunikation gleichgesetzt. Hierbei wird allerdings die Führungsebene mit der prozessualen Struktur vermischt. Die Planung von (militärischer) Öffentlichkeitsarbeit auf der (militär-)strategischen Führungsebene kann als strategische Kommunikation bezeichnet werden, ist aber im Idealfall Teil eines staatlich abgestimmten Prozesses der Strategischen Kommunikation.

Im Querschnittskonzept „Einsatz im Informationsumfeld“ wird Strategische Kommunikation als ein gesamtstaatlicher Prozess verstanden, der Bedingungen schafft, stärkt oder bewahrt, die für die Erreichung nationaler Interessen und Ziele günstig sind. Dies erfolgt durch die Förderung des Verständnisses für nationale Interessen und Ziele sowie durch die Einbindung relevanter Akteure und Zielgruppen mittels koordinierter Programme und Produkte. Diese sind idealerweise innerhalb aller nationalen Instrumente der Macht synchronisiert. Strategische Kommunikation ist damit ein gesamtstaatlicher Ansatz, der durch ressortübergreifende Prozesse und Integration vorangetrieben wird und auf effektive Kommunikation nationaler Strategien ausgerichtet ist.

Strategische Kommunikation erfordert eine behördenübergreifende Koordinierung zwischen Bundesministerien und Bundesagenturen, Landesbehörden und Landesagenturen sowie mit dem Privatsektor (Unternehmen, Nichtregierungsorganisationen, Zivilgesellschaft, Medien und kritische Infrastruktur) zum Zwecke nationaler Zielerreichung. Viele dieser Ziele erfordern die kombinierte und koordinierte Nutzung aller Instrumente der Macht.

Strategische Kommunikation erfordert eine behördenübergreifende Koordinierung zwischen Bundesministerien und Bundesagenturen, Landesbehörden und Landesagenturen sowie mit dem Privatsektor zum Zwecke nationaler Zielerreichung.

Im Rahmen der Strategischen Kommunikation stellen Streitkräfte selbst ein Instrument dar, zum Beispiel durch Vertrauensbildende Maßnahmen, nationale und multinationale Bereitschaftsübungen oder durch „Show of Force“, also militärische Aktivitäten zur Signalisierung und Unterstreichung eines politischen und militärischen Willens. Darüberhinaus können auch militärische Fähigkeiten als Kommunikationsmittel der Strategischen Kommunikation eingesetzt werden, zum Beispiel im Rahmen der Militärdiplomatie, der nachrichtendienstlichen Tätigkeiten oder durch die Produktion von Medien. Die Strategische Kommunikation selbst ist damit keine eigene militärische Aktivität im Informationsumfeld.

Die Informationskräfte des Bundesheeres

Gemeinsam mit dem Informationsumfeld als militärische Domäne wurden mit dem Militärstrategischen Konzept 2017 die Informationskräfte, bestehend aus den Waffengattungen der Kommunikations- und PSYOPS-Truppe, im Österreichischen Bundesheer eingeführt.

Informationskräfte sind zentraler Bestandteil des Einsatzes des Bundesheeres im Informationsumfeld. Diese Kräfte überwachen proaktiv das Informationsumfeld, um aufkommende Herausforderungen zu identifizieren, die potenzielle Auswirkungen auf den Einsatz von Streitkräften haben könnten. Durch den Einsatz quantitativer und qualitativer Methoden der Sozialforschung werden Grundlagen geschaffen, um das Informationsumfeld sowie die internen und externen Zielgruppen besser zu verstehen und Chancen zu definieren. Die gewonnenen Erkenntnisse fließen in den gesamten Entscheidungsfindungsprozess ein und unterstützen die Planungsschritte. Die kontinuierliche Beobachtung ermöglicht die Antizipation und Identifikation von Veränderungen im Informationsumfeld, was eine laufende Anpassung des Streitkräfteeinsatzes an den Bedarf ermöglicht und Reaktionsmöglichkeiten schafft. Aufgrund tiefgehender Informationen über Kulturen, soziale und politische Strukturen, Sprachen und Religionen können Informationskräfte militärische Einsätze auf Bedürfnisse von Zielgruppen und deren Prädispositionen abstimmen.

Bei der Einsatzplanung werden Kommunikationsüberlegungen und -aktivitäten von Anfang an einbezogen. Informationskräfte beteiligen sich an der Einsatzplanung, einschließlich der Entwicklung von Einschränkungen und Beschränkungen, der Identifizierung möglicher Effekte geplanter Handlungen und der Entwicklung des Verständnisses für den Informationsfluss in verschiedenen kulturellen Kontexten oder gegenüber definierten Zielgruppen. Unterstützende Kommunikationspläne identifizieren Kommunikationsprobleme oder -gelegenheiten, segmentieren Zielgruppen und definieren Kommunikationsziele. Während des gesamten Planungsprozesses führen Informationskräfte die Synchronisierung der eingesetzten Kräfte hinsichtlich des Informationsumfeldes durch, um die Effekte zu messen, zu bewerten, zu koordinieren, zu nutzen und gegebenenfalls abzuschwächen.

Informationskräfte beteiligen sich an der Einsatzplanung, einschließlich der Entwicklung von Einschränkungen und Beschränkungen, der Identifizierung möglicher Effekte geplanter Handlungen und der Entwicklung des Verständnisses für den Informationsfluss in verschiedenen kulturellen Kontexten oder gegenüber definierten Zielgruppen.

Der Schwerpunkt der Aufgaben der Informationskräfte liegt in der Aufklärung, der Identifikation von Zielgruppen und der Beurteilung der Effekte geplanter militärischer Handlungen. Während sich die Kommunikationstruppe auf interne und freundlich gesinnte externe Zielgruppen konzentriert, liegt der Schwerpunkt der PSYOPS-Truppe auf feindlich und potenziell feindlich gesinnten Zielgruppen. Die Waffengattungen der Informationskräfte sind daher vor allem in der kognitiven und der physischen Dimension des Informationsumfeldes aktiv. Eine wesentliche Voraussetzung hierbei ist die Synchronisation sowohl zwischen den beiden Waffengattungen als auch mit den anderen Teilstreitkräften beziehungsweise Streitkräften von Partnern sowie zivilen Akteuren.

Multi Domain – Ein Muss!

Im Österreichischen Bundesheer werden in der kommenden Dekade eigene Informationskräfte als Teilstreitkraft, nachdem sie konzeptiv erfasst und definiert wurden, entwickelt. Diese werden mittels der Waffengattungen der Kommunikations- und der PSYOPS-Truppe auf allen Führungsebenen implementiert.

Um in zukünftigen Krisen, Konflikten und Kriegen bestehen zu können, muss das Bundesheer das Informationsumfeld in eines Einsatzplanungen und in der Einsatzführung vollständig berücksichtigen und integrieren. Durch die enge Verschränkung und die sich daraus ergebenden Interdependenzen mit anderen militärischen Domänen muss der teilstreitkräfteübergreifende „Multi-Domain“ Ansatz verfolgt werden. Effekte in der kognitiven, informatorischen und physischen Dimension des Informationsumfeldes haben direkte Auswirkungen auf die Einsatzführung in den anderen Domänen. Diese müssen gemessen, bewertet, koordiniert und ausgenutzt werden um angestrebte (desired) Effekte zu erzielen und gegebenenfalls unerwünschte (undesired) Effekte zu vermeiden und ungewollte (unintended) Effekten abzuschwächen.

Lukas Bittner; Referent in der Abteilung Militärstrategie/BMLV. Forschungsinteressen: Sicherheitspolitik, Militär-, Kriegs- und Konfliktentwicklung, hybride Konflikte. Zahlreiche Einzelartikel in Fachjournalen und Kommentare zur Sicherheitspolitik in österreichischen Tageszeitungen. Arbeitet insbesondere an der zukünftigen Konfliktentwicklung und den damit verbundenen Ableitungen für Streitkräfte. Bei den in diesem Artikel vertretenen Ansichten handelt es sich um die des Autors. Diese müssen nicht mit jenen des Bundesministeriums für Landesverteidigung übereinstimmen.

[1] Der Standard, “Militär und Polizei üben in Wien den Schutz kritischer Infrastruktur,“ November 23, 2017, https://www.derstandard.at/story/2000068385283/militaer-und-polizei-uebten-schutz-kritischer-infrastruktur.

[2] Im Österreichischen Bundesheer sind die Domänen Land, Luft, Meer Weltraum, Cyber-Raum und Informationsumfeld definiert. Siehe dazu: BMLV, Militärstrategisches Konzept 2017, 2.

[3] NATO Headquarters Supreme Allied Commander Transformation, Jeffrey Reynolds, ”NATO Multi-Domain Operations – Adapting Beyond Joint Doctrine”.

[4] US Joint Publication, 3-13.

[5] NATO, AJP-10.1.

[6] US JP 3-10, I-3.

[7] Idem.

[8] Linda Risso, “Harvesting Your Soul? Cambridge Analytice and Brexit,” in: Christa Jansohn (Hrsg.), “Brexit Means Brexit? – The Selected Proceedings of the Symposium,” Akademie der Wissenschaften und der Literatur, Mainz, Dezember 06-08, 2017, https://www.adwmainz.de/fileadmin/user_upload/Brexit-Symposium_Online-Version.pdf#page=75.

[9] Dies zeigt sich besonders im aktuellen Krieg in der Ukraine. Jarosław Kuisz, Karolina Wigura, “Kampf der Narrative,“ In: Internationale Politik, 3/2023.

[10] Zu den ethischen Herausforderungen: Marcello Ienca, Fabrice Jotterand, Bernice S. Elger, “From Healthcare to Warfare and Reverse: How Should We Regulate Dual-Use Neurotechnology?,” in: NeuroView| Volume 97, ISSUE 2, 269-274, January 17, 2018, DOI https://doi.org/10.1016/j.neuron.2017.12.017.

[11] Zu den ethischen Fragestellungen im Rahmen der militärischen Nutzung solcher Technologien: Lukáš Švaňa, “(Military) human enhancement – ethical aspects,“ in: Human Affairs, Band 27, Heft 2, DOI https://doi.org/10.1515/humaff-2017-0014.

[12] US JP 3-10, I-3.

[13] Umfasst Systeme wie GPS (USA), GALILEO (EU), GLONASS (Russische Föderation), BeiDou (Volksrepublik China).

[14] Friedrich Teichmann, “GNSS und Navigation Warfare,“ https://www.truppendienst.com/themen/beitraege/artikel/gnss-und-navigation-warfare.

[15] Michael Peck, “Storm Shadow missiles give Ukraine ‘a much longer stick,’ but Russia is already learning to adapt, expert says,” https://www.businessinsider.com/ukraine-storm-shadow-effective-long-range-missile-but-russia-adapts-2023-7.

[16] Mykhaylo Zabrodskyi, Dr Jack Watling, Oleksandr V Danylyuk and Nick Reynolds, “Preliminary Lessons in Conventional Warfighting from Russia’s Invasion of Ukraine: February–July 2022,” 24-29, https://static.rusi.org/359-SR-Ukraine-Preliminary-Lessons-Feb-July-2022-web-final.pdf.

[17] Martin Scheufens, “IBM verkündet Durchbruch in der Quantencomputer-Forschung,“ https://www.geo.de/wissen/forschung-und-technik/quantencomputer–ibm-verkuendet-durchbruch-33578164.html.

[18] Christian Speicher, “Quantencomputer die heute verwendeten Verschlüsselungsverfahren knacken können. Was bedeutet das für die Datensicherheit?,“ In: NZZ-Online, https://www.nzz.ch/wissenschaft/kryptografie-was-tun-wenn-der-quantencomputer-heutige-schluessel-knacken-kann-ld.1758441.

[19] US JP 3-10, I-2.

[20] Jamming, also die Überlagerung der betroffenen Frequenzen mit stärkeren Signalen, oder Spoofing, also das Vortäuschen von Signalen.

[21] Ein Beispiel für eine physische Zerstörung war die Manipulation der Stuxnet-Malware. CCDCOE, “Stuxnet Facts Report. A Technical and Strategic Analysis,“ https://ccdcoe.org/library/publications/stuxnet-facts-report-a-technical-and-strategic-analysis-2/.

[22] Spezialtruppen der Russischen Föderation besetzten gleich zu Beginn der Annexion der Krim den Internet Exchange Point in Sewastopol um die Kommunikation zu unterbinden. Shane Harris, ”Hack Attack. Russia’s first targets in Ukraine: its cell phones and Internet lines,” Foreign Policy, März 03, 2014, https://foreignpolicy.com/2014/03/03/hack-attack/.

[23] CEE Multi-Country News Center, “How technology helped Ukraine resist during wartime,” https://news.microsoft.com/en-cee/2023/01/20/how-technology-helped-ukraine-resist-during-wartime/.

[24] Für die Instrumente der Macht bzw. die zivilen Domänen bestehen unterschiedliche, wenn auch in vielen Fällen überschneidende Struktursysteme. Z.B. MPECI/PMESII, DIME(FL) im Bereich der NATO bzw. der USA oder die 13 Domänen der EU im Rahmen des konzeptiven Modells der EU in der Beantwortung hybrider Bedrohungen (https://publications.jrc.ec.europa.eu/repository/handle/JRC123305).

[25] Erwin Gartler, “Der Public Affairs Officer,“ https://www.truppendienst.com/themen/beitraege/artikel/der-public-affairs-officer.

[26] International üblich ist der Ausdruck Psychologische Operationen (PSYOPS).

[27] Alexander Schiller, “PsyOps im Bundesheer das 21. Jahunderts,“ https://www.truppendienst.com/themen/beitraege/artikel/psyops-im-bundesheer-des-21-jahrhunderts.

[28] International üblich ist der Ausdruck Computer Network Operations (CNO).

[29] Das wohl bekannteste Beispiel ist der Angriff mit dem sogenannten STUXNET Wurm, der Zentrifugen zur Anreicherung von Uran in der iranischen Anlage von Natanz außer Gefechts setzte. Maria Baezner und Patrice Robin, “Stuxnet,“ ETH-Zürich Report, DOI https://doi.org/10.3929/ethz-b-000200661.

[30] International üblich ist der Ausdruck Key Leader Engagement (KLE).

[31] Roland Seidenberger, “Key Leader Engagement,“ https://www.bmlv.gv.at/truppendienst/ausgaben/artikel.php?id=1602. [32] Herbert Kröll, “Herausforderung EloKa,“ https://www.truppendienst.com/themen/beitraege/artikel/herausforderung-eloka.