Abstract: Fast täglich laufen Meldungen von Desinformationskampagnen und Cyber-Angriffen durch den Äther des globalisierten Medienmarktes. Die Perspektiven scheinen düster und das liberale westliche Demokratiemodell durch externe Einflussnahmen in Gefahr. Dabei fokussiert sich die Diskussion – und damit auch die politischen Antworten, Aktionspläne und verkündeten Maßnahmen – nur auf einen kleinen Teil eines viel umfangreicheren Kampfes im Informationsumfeld.

Bottom-line-up-front: Der Kampf im Informationsumfeld geht weit über die in der öffentlichen Diskussion wahrgenommen Des- und Misinformationskampagnen hinaus. Eine Reduktion auf einen Teilausschnitt schränkt die Wahrnehmung ein, ignoriert Bedrohungen und verleitet zu Überreaktionen und Symptombekämpfung.

Problemdarstellung: Verdeckt die Reduktion des Informationsumfeldes auf „Desinformation“, „fake news“ und „deep fake“ die tiefgreifenden und nachhaltigeren Herausforderungen und Bedrohungen?

Was nun?: Nationale Regierungen aber auch Internationale Organisationen, wie die NATO und EU, müssen ihre (politischen) Ansätze bereiter anlegen und diskutieren. Desinformationskampagnen sind nur eine von vielen Herausforderungen im Informationsumfeld.

Shutterstock.com/zef art

Spätestens seit der russischen Einflussnahme auf die US-amerikanische Präsidentenwahl 2016[1] sind politische Auseinandersetzungen im Informationsumfeld in den Fokus der öffentlichen medialen Berichterstattung gerückt. Verstärkt wurde die Diskussion aber auch durch offene und verdeckte Kampagnen zum Ursprung[2] der Coronavius-Pandemie und der Wirksamkeiten von Impfstoffen[3] oder im Konflikt um die Ukraine, zum Beispiel nach dem Abschuss von Flug MH-17 über der Ostukraine am 17. Juli 2014[4]. Diese Auseinandersetzungen im Informationsumfeld werden in den meisten Fällen im Zusammenhang mit hybriden Bedrohungen[5] diskutiert und klassifiziert.

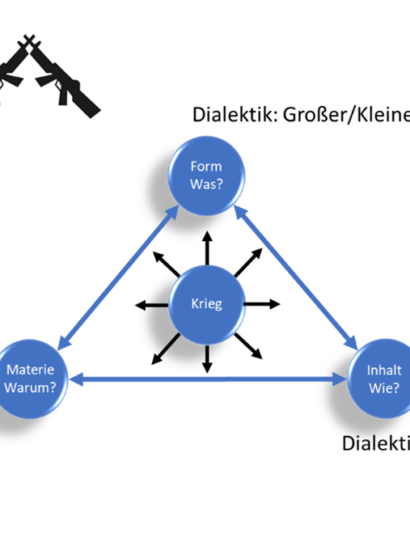

Die politische Auseinandersetzung und der Kampf um und mit Informationen ist allerdings kein neues Phänomen, im Gegenteil. Nachrichtendienstliche Informationsgewinnung, Tarnen und Täuschen sowie politische Propaganda sind seit tausenden Jahren Teil des gesellschaftlichen Verkehrs. Allerdings haben sich der Charakter, die Vektoren und die Formen der Einflussnahme ̶ ganz im Sinne des Clausewitz’schen Chamäleons[6] ̶ an die jeweiligen Gesellschaftsformen und technischen Möglichkeiten angepasst.

Nachrichtendienstliche Informationsgewinnung, Tarnen und Täuschen sowie politische Propaganda sind seit tausenden Jahren Teil des gesellschaftlichen Verkehrs.

Mit dem Übergang von der Industrie- zur Informationsgesellschaft haben die Auseinandersetzungen im Informationsraum an Bedeutung gewonnen, gleichzeitig fokussiert die derzeitige Diskussion auf „Des- und Misinformation“ sowie „deep fakes“ und somit nur auf einen Ausschnitt (kognitive Dimension) eines viel größeren Spektrums (Informationsumfeld). Zusätzlich werden viele Einflussnahmen im Informationsumfeld mit Cyber-Angriffen gleichgesetzt und Aktivitäten und Effekte in den anderen Domänen damit ausgespart. Eine Reduktion auf einen Teil des möglichen Spektrums birgt das Risiko, dass hybride Akteure in zukünftigen Auseinandersetzungen andere Vektoren nutzen und der angegriffene Staat beziehungsweise die angegriffene Gesellschaft diesen Einflussnahmen schutzlos ausgeliefert sind. Ähnliches gilt auch für Streitkräfte. Die zunehmende Abstützung auf technische Systeme, von den Sensoren bis hin zu Effektoren, schafft nicht nur neue Wirkmöglichkeiten in bewaffneten Konflikten, sondern auch Abhängigkeiten und Verwundbarkeiten.

Der vorliegende Artikel diskutiert die verschiedenen Ansätze und das Spektrum des Informationsumfeldes und leitet im Anschluss Auswirkungen auf Staaten, Gesellschaften und Streitkräfte ab.

Das Spektrum des Informationsumfelds

Konzeptiv wurde das Thema Informationskrieg, nach ersten Überlegungen, in den 1970er Jahren, vor allem ab Mitte der 1990er Jahre behandelt; auf westlicher Seite unter anderem 1995 durch Martin C. Libicki[7] oder 1997 durch John Arquilly und David Ronfeldt[8]. Auch auf russischer Seite gab es ab den 1990er Jahren eine zunehmende Beschäftigung mit dieser Thematik. Dabei wurde konzeptiv auf sowjetische Ansätze wie „Active measures“, „reflexive control“ und „maskirovka“ aufgebaut.[9] Schließlich wurde auch im Übergang zum 21. Jahrhundert, insbesondere durch Pekings Veröffentlichung des Buchs „Unrestricted Warfare“[10] beziehungsweise durch Artikel zum Konzept des „Three Warfares“[11] ein Einblick in das chinesische strategische Denken geboten.

Der aktuelle russische Ansatz zum Informationsumfeld geht weit über das westliche Verständnis hinaus. Aus russischer Sicht werden alle aktuellen Konflikte, vor allem jene zwischen Großmächten, als Teil einer „Informations-Konfrontation“ gesehen. Innerhalb dieser Konfrontation reichen die eingesetzten Mittel von psychologischen Operationen bis hin zu kinetischen und damit auch konventionellen militärischen Mitteln und Systemen.[12] Das russische Verteidigungsministerium definiert den Informationsraum wie folgt: “Information space includes a scope of activities associated with the formation, creation, transformation, transmission, usage, storage of information which influences the individual and community awareness, information infrastructure and information itself.”[13]

Aus russischer Sicht werden alle aktuellen Konflikte, vor allem jene zwischen Großmächten, als Teil einer „Informations-Konfrontation“ gesehen.

Die US-amerikanische Joint Publication 3-13 „Information Operations“ (JP 3-13) vom 20. November 2014 strukturiert das Informationsumfeld (Information Environment) in drei unterschiedliche Dimensionen: der kognitiven, der physischen und der informatorischen Dimension.[14] Diese unterschiedlichen Dimensionen formen übereinander gelegt das Informationsumfeld. Die unterschiedlichen Vektoren und Mittel, respektive deren Effekte innerhalb des Informationsumfeldes beziehungsweise domänenübergreifende Effekte, lassen sich nur in einem umfassenden analytischen Ansatz verstehen. Im Folgenden werden diese einzelnen Dimensionen beispielhaft dargestellt.

Die kognitive Dimension

Die kognitive Dimension erhält in der laufenden politischen Diskussion und in der medialen Berichterstattung momentan die größte Aufmerksamkeit. Nach JP 3-13 umfasst die kognitive Dimension das Bewusstsein beziehungsweise die Gedanken jener, die Informationen weitergeben, empfangen, darauf reagieren und in diesem Zusammenhang ihre Handlungen setzen. Dabei kann es sich um Einzelpersonen oder Gruppen handeln. Die kognitive Dimension zielt auf die gedankliche Verarbeitung von Informationen, deren Wahrnehmung und Beurteilung und schließlich die Entscheidungsfindung. Diese Gedanken und Prozesse werden unter anderem durch individuelle beziehungsweise kulturelle Werte, Moral- und Ethikvorstellungen, bis hin zu Identitäten und Ideologien beeinflusst.[15]

In der europäischen Debatte, gerade im Zusammenhang mit hybriden Bedrohungen, wird diese Dimension vielfach allerdings mit dem Schlagwort „Desinformation“ und „Strategischer Kommunikation“ – als Antwort – gleichgesetzt. So streicht das europäische Rahmendokument die besondere Bedeutung von Desinformationskampagnen, vor allem durch die Nutzung von Sozialen Medien, als Teil von „Influence Operations“[16] als wesentlichen Vektor hybrider Bedrohungen hervor.[17] Darauf aufbauend wurden auf europäischer Ebene in den vergangenen Jahren eine Reihe von Maßnahmen gesetzt. Diese reichen vom Konzept „Bekämpfung von Desinformation im Internet: ein europäisches Konzept“[18], über den „Aktionsplan gegen Desinformation“[19] bis hin zur Einrichtung von eigenen Task Forces für strategische Kommunikation[20] und „Fact Checking”[21] Plattformen im Europäischen Auswärtigen Dienst.

Wesentliches Ziel der Maßnahmen auf europäischer Ebene ist die Aufrechterhaltung der Fähigkeit der Bürgerinnen und Bürger der Europäischen Union fundierte Entscheidungen zu treffen und am demokratischen Prozess teilzunehmen.[22] Allerdings ist es schwierig dieses Ziel zu erreichen. Der starke Fokus auf Soziale Medien und der Einfluss externer Akteure auf demokratische Prozesse lässt sich im Sinne der Wirkung der gewünschten Effekte schwer qualifizieren, sowohl hinsichtlich der Effekte des angreifenden Staates, als auch der europäischen Antworten. Eine rein quantitative Herangehensweise ist möglich, hier kann man die Anzahl an (bezahlten) Beiträgen und Kommentaren durch, zum Beispiel, russische Akteure, zählen. Ähnliches gilt auch für die Anzahl an widerlegten Aussagen durch die Faktenchecker auf europäischer Ebene. Eine qualitative Aussage ist hingegen schwer bis unmöglich. Eine abschließende Bewertung, welchen Einfluss die Effekte auf beiden Seiten auf die Gesellschaften und demokratischen Prozesse haben, ist de-facto nicht möglich.[23] In anderen Worten, es ist nicht möglich abschließend zu bewerten, ob und inwiefern Desinformationskampagnen einen entscheidenden Einfluss auf die Wahl von Donald Trump zum Präsidenten, den Ausgang des britischen Referendums zum EU-Austritt oder die Wahrnehmung der öffentlichen Meinung zur Herkunft des SARS-CoV-2 Virus und zur Wirksamkeit der Impfstoffe hatten.

Der starke Fokus auf Soziale Medien und der Einfluss externer Akteure auf demokratische Prozesse lässt sich im Sinne der Wirkung der gewünschten Effekte schwer qualifizieren, sowohl hinsichtlich der Effekte des angreifenden Staates, als auch der europäischen Antworten.

Gleichzeitig werden andere Formen der Interessendurchsetzung von externen Akteuren in der kognitiven Dimension nur peripher oder gar nicht behandelt. Das wesentliche Ziel in der kognitiven Dimension liegt in der Zielerreichung durch eine Änderung des „Mindset“, also durch eine Einflussnahme auf individuelle oder kulturelle Werte, Moral- und Ethikvorstellungen sowie Identitäten. Im Sinne von Joseph Nye handelt es sich um eine Form der „Soft Power“ beziehungsweise des „Agenda Settings“[24]. Diese Ansätze gehen über Falschinformationen und Einflussnahmen in Sozialen Medien weit hinaus und umfassen zum Beispiel die Einflussnahme auf Diasporagruppen, die externe Finanzierung von Minderheiten, politischen Parteien, inner- und außeruniversitären Forschungseinrichtungen bis hin zu Investitionen in Medienunternehmen.[25]

Die informatorische Dimension

In der informatorischen Dimension geht es um die Daten selbst, demnach wie und wo Daten gesammelt, verarbeitet, gespeichert, analysiert und auch geschützt werden. Einflussnahmen auf diese Dimension bewirken Effekte auf den Fluss und die Speicherung von Daten.[26] Anders ausgedrückt geht es zum einen um die Integrität von Daten an sich und zum anderen um Informationsüberlegenheit. Daten sind die Grundlage für alle Entscheidungen, vom Wetterbericht, der die Wahl der Kleidung bestimmt, bis hin zu Radarsystemen, die zu einer politischen Entscheidung eines Einsatzes militärischer Systeme, einschließlich von Nuklearwaffen, im Falle eines Angriffs führen. Ziel des Kampfes in der informatorischen Dimension des Informationsumfeldes ist damit zum einen Informationen über den Gegner zu sammeln und zu analysieren (offensiver Aspekt) und zum anderen die eigenen Informationen vor dem Zugriff unbefugter zu schützen (defensiver Aspekt). Damit soll ein kompetitiver Vorteil in einer Auseinandersetzung geschaffen werden.

In einer Informationsgesellschaft betrifft der offensive Aspekt der informatorischen Dimension Wirtschaft, Gesellschaft und Streitkräfte gleichermaßen. Im Bereich der Wirtschaft sind Informationen selbst zu einem Geschäft geworden. Das sammeln, analysieren von Informationen und sich daraus ergebenden Schlussfolgerungen sind Geschäftsgrundlage für ganze Branchen, wie private (Sicherheits-)Beratungsfirmen, betreffen aber im Endeffekt jedes Unternehmen. Um erfolgreich im (globalisierten) Markt bestehen zu können, müssen Informationen über die Marktsituation, Erwartungshaltungen von Kunden und technische Neuerungen gesammelt und analysiert werden. Das gleiche gilt auch für den politischen Verkehr innerhalb und zwischen Staaten. Hierbei sind Informationen über die Interessen, Werte und Normen, sowie Erwartungshaltungen des politischen Gegenübers, aber auch der Gesellschaften essenziell. Schließlich sind in der gesamten Kriegs- und Konfliktgeschichte jene Streitkräfte am erfolgreichsten, die eine Informationsüberlegenheit gegenüber ihren Gegnern besaßen beziehungsweise besitzen und damit den „Nebel des Krieges“ durchbrechen. Dies zeigte bereits in der antiken Kriegsführung der Mongolen[27] und setzt sich bis heute fort, zum Beispiel durch die Informationsüberlegenheit mittels Drohnensystemen im letzten Berg-Karabach Krieg 2020.[28] Zusätzlich besteht durch eine zunehmende Digitalisierung der Streitkräfte eine Abhängigkeit von Aufklärungs-, Informations- und Zielzuweisungssystemen. Weitreichende, see-, luft- und landgestützte Waffensysteme nutzen zum Beispiel GPS-Koordinaten, um zielgerichtet zu wirken.

Um erfolgreich im (globalisierten) Markt bestehen zu können, müssen Informationen über die Marktsituation, Erwartungshaltungen von Kunden und technische Neuerungen gesammelt und analysiert werden. Das gleiche gilt auch für den politischen Verkehr innerhalb und zwischen Staaten. Hierbei sind Informationen über die Interessen, Werte und Normen, sowie Erwartungshaltungen des politischen Gegenübers, aber auch der Gesellschaften essenziell.

Gleichzeitig besteht in der informatorischen Dimension auch ein defensiver Aspekt und auch dieser betrifft Wirtschaft, Gesellschaft und Streitkräfte gleichermaßen. In jeder Auseinandersetzung gilt es nicht nur einen validen Informationsvorsprung zu erhalten, sondern diesen auch gegenüber dem Gegner zu schützen. Der Gegner wird daher auf mehrfache Art und Weise versuchen die Informationsüberlegenheit zu brechen. Zum einen durch eine Gegenaufklärung, in dem er versucht an Informationen des Gegners heranzukommen; zum zweiten durch ein Korrumpieren der Daten, also indem er die Daten stört, zum Beispiel durch ein Verfälschen von Navigationsdaten im Rahmen von „Spoofing“ oder durch ein Stören von Radarsystemen; und schlussendlich zum Dritten könnte er auch versuchen die Informationsgewinnung durch Tarn- oder Täuschmaßnahmen zu stören. Ein relativ neuer Ansatz ist auch das Verfälschen von Positionsdaten in automatisierten maritimen Identifikationssystem (Automatic Identification System – AIS). Hier gab es in jüngster Zeit Fälle, in bei denen Kriegsschiffe in fremden territorialen Gewässern verortet wurden, obwohl diese im Heimathafen lagen.[29]

Die physische Dimension

Nach JP 3-13 umfasst die physische Dimension. “[…] command and control (C2) systems, key decision makers, and supporting infrastructure that enable individuals and organizations to create effects. It is the dimension where physical platforms and the communications networks that connect them reside. The physical dimension includes, but is not limited to, human beings, C2 facilities, newspapers, books, microwave towers, computer processing units, laptops, smart phones, tablet computers, or any other objects that are subject to empirical measurement.”[30] Sie ist damit jene Dimension des Informationsumfelds, welche die Informationen physisch sammelt, verarbeitet, weitergibt oder speichert. Diese Dimension umfasst heute in der großen Mehrheit Informations- und Kommunikationssysteme, beinhaltet aber auch zum Beispiel Bücher und Briefe, sowie Menschen.

Durch die technischen Entwicklungen im Rahmen der globalen Digitalisierung ist die physische Dimension zunehmend in die öffentliche Aufmerksamkeit gerückt. Cyber-Angriffe auf kritische Infrastrukturen, politische Entscheidungsprozesse und Streitkräfte haben in den vergangenen Jahren massiv zugenommen. Hinsichtlich der Zuordnung dieser Angriffe muss die Frage gestellt werden, welcher Zweck damit verfolgt wird. Die physische Dimension des Informationsumfeldes ist in jenen Fällen betroffen, in denen es um eine Sabotage, beziehungsweise eine Störung oder Zerstörung eines physischen Informationsmediums geht. In diesem Kontext ist auch die laufende Diskussion um die (Nicht-)Einbindung von Huawei-Produkten in den derzeitigen Ausbau der 5G-Infrastruktur zu sehen. Hierbei geht es um die Frage, ob die 5G-Infrastruktur (physische Dimension) durch Schwachstellen unterbrochen werden kann.[31]

Ähnliche Ansätze werden auch im Bereich der elektronischen Kampfführung verfolgt. Beispielsweise können durch massive Überlagerung von elektromagnetischen Wellen („Jamming“) Sensor- und Datensysteme, wie Radaranlagen oder militärische Funkinfrastruktur, außer Gefecht gesetzt werden. Die Störung und Zerstörung von Elementen der physischen Dimension des Informationsumfeldes beschränkt sich aber nicht nur auf den elektromagnetischen beziehungsweise Cyber-Raum. Diese kann auch nur konventionellere Methoden, wie Bombenanschläge und –angriffe, durch sonstige kinetische Wirkungen und durch eine Inbesitznahme von Kommunikationsreinrichtungen, wie zum Beispiel die Besetzung des Internetknotens (Internet Exchange Point) auf der Krim durch russische Spezialeinsatzkräfte[32], erreicht werden.

Fazit

Der Kampf mit und durch Informationen ist ein wesentliches Element nicht nur der Kriegsführung, sondern von Konflikten allgemein. Das Informationsumfeld hat durch die Vernetzung und Digitalisierung von Staaten, Wirtschaftssystemen, Gesellschaften und Streitkräften an Bedeutung gewonnen. Die öffentliche Diskussion konzentriert sich vor allem auf das Thema „Desinformation“ und Einflussnahmen, insbesondere in Hinblick auf Soziale Medien. Gleichzeitig sind gerade diese Formen der Einflussnahme hinsichtlich ihres Effektivität schwierig zu qualifizieren.

Die öffentliche Diskussion konzentriert sich vor allem auf das Thema „Desinformation“ und Einflussnahmen, insbesondere in Hinblick auf Soziale Medien. Gleichzeitig sind gerade diese Formen der Einflussnahme hinsichtlich ihres Effektivität schwierig zu qualifizieren.

Durch den vorherrschenden Fokus auf wenige Aspekte des Informationsumfeldes kommt es damit zu einer Einschränkung der Bedrohungswahrnehmung. Durch diese eingeschränkte Bedrohungswahrnehmung werden neue oder andere Bedrohungen nicht erkannt beziehungsweise im schlimmsten Fall ignoriert. Damit kommt es unter Umständen zu einer militärischen oder politischen Überreaktion bzw. zu einer Paralyse und damit Nichtreaktion, oder es werden nur Symptome und keine strukturellen Ursachen bekämpft. Damit werden schlussendlich vielleicht einzelne Schlachten gewonnen, aber der Kampf im Informationsumfeld insgesamt verloren.

Lukas Bittner; Forschungsinteressen: Sicherheitspolitik, Militär-, Kriegs- und Konfliktentwicklung, hybride Konflikte. Zahlreiche Einzelartikel in Fachjournalen und Kommentare zur Sicherheitspolitik in österreichischen Tageszeitungen. Arbeitet insbesondere an der zukünftigen Konfliktentwicklung und den damit verbundenen Ableitungen für Streitkräfte. Bei den in diesem Artikel vertretenen Ansichten handelt es sich um die des Autors. Diese müssen nicht mit jenen des Bundesministeriums für Landesverteidigung übereinstimmen.

[1] SC Robert S. Mueller, III (2019): Report On The Investigation Into Russian Interference In The 2016 Presidential Election; https://www.justice.gov/archives/sco/file/1373816/download; zuletzt abgerufen am 5.7.2021.

[2] Petros Fassoulas „Democracy and the Coronavius Infodemic”, Carnegie Europe, https://carnegieeurope.eu/2020/06/23/democracy-and-coronavirus-infodemic-pub-82115; zuletzt abgerufen am 5.7.2021.

[3] Europäischer Auswärtiger Dienst (EAD), Blog: „EUvs. Disninfo: EAD-Sonderbericht, Update: Kurzbewertung der Narrative und Desinformation zur COVID-19-Pandemie (Aktualisierung: Dezember 2020 bis April 2021),“ https://euvsdisinfo.eu/de/ead-sonderbericht-update-kurzbewertung-der-narrative-und-desinformation-zur-covid-19-pandemie-aktualisierung-dezember-2020-bis-april-2021/, zuletzt abgerufen am 5.7.2021.

[4] Europäischer Auswärtiger Dienst (EAD), Blog: „EUvs. Disninfo: Sechs Jahre Lügen über MH17: Der Kreml verliert sein eigenes Spiel,“ https://euvsdisinfo.eu/de/sechs-jahre-luegen-ueber-mh17-der-kreml-verliert-sein-eigenes-spiel/, zuletzt abgerufen am 5.7.2021.

[5] Für Hybride Bedrohungen wird in diesem Artikel die Beschreibung des „Gemeinsamer Rahmen für die Abwehr hybrider Bedrohungen – eine Antwort der Europäischen Union“ (JOIN(2016) 18) der Europäischen Union herangezogen.

[6] Carl von Clausewitz, “Vom Kriege,” Erster Teil, Erstes Buch, 1. Kapitel, Pkt 28: „Der Krieg ist also nicht nur ein wahres Chamäleon, weil er in jedem konkreten Falle seine Natur etwas ändert, sondern er ist auch seinen Gesamterscheinungen nach, in Beziehung auf die in ihm herrschenden Tendenzen eine wunderliche Dreifaltigkeit, zusammengesetzt aus der ursprünglichen Gewaltsamkeit seines Elementes, dem Haß und der Feindschaft, die wie ein blinder Naturtrieb anzusehen sind, aus dem Spiel der Wahrscheinlichkeiten und des Zufalls, die ihn zu einer freien Seelentätigkeit machen, und aus der untergeordneten Natur eines politischen Werkzeuges, wodurch er dem bloßen Verstande anheimfällt“.

[7] Martin C. Libicki, “What is IW?; National Defense University” Library of Congress Cataloging-in-Publication Data, 1995.

[8] John Arquilla und David Ronfeldt (Hrsg.), “In Athena’s Camp: Preparing for Conflict in the Information Age,” (Santa Monica, CA: RAND Corporation, 1997).

[9] Janne Hakala und Jazlyn Melnychuk, “Russia’s Strategy in Cyberspace,“ NATO Strategic Communications Centre of Excellence (2021), 11; Mark Galeotti, “Russian Political Warfare,” 2019, 34-39.

[10] Federation of American Scientists, “PLA Colonels on Unrestricted Warfare,” https://fas.org/nuke/guide/china/doctrine/unresw1.htm.

[11] Peter Mattis, „China’s Three Warfares,” https://warontherocks.com/2018/01/chinas-three-warfares-perspective/ oder Elisa Kania, „The PLA’s Latest Strategic Thinking on the Three Warfares,” Jamestown Foundation, China Brief Volume: 16 Issue: 13, https://jamestown.org/program/the-plas-latest-strategic-thinking-on-the-three-warfares/#.V7ud_JMrL-Z.

[12] Janne Hakala und Jazlyn Melnychuk, “Russia’s Strategy in Cyberspace,“ NATO Strategic Communications Centre of Excellence (2021), 6-9.

[13] Ministry of Defence of the Russian Federation, “Russian Federation Armed Forces’ Information Space Activities Concept,” https://eng.mil.ru/en/science/publications/more.htm?id=10845074@cmsArticle.

[14] United States Department of Defence, Joint Publication 3-13 “Information Operation”, 2014, I-2.

[15] United States Department of Defence, Joint Publication 3-13 “Information Operation”, 2014, I-3.

[16] Alicia Wanless und James Pamment, “How Do you Define a Problem Like Influence?,” Journal of Information Warefare (2019) 18.3, 6.

[17] Europäische Kommission, Gemeinsame Mitteilung an das Europäische Parlament und den Rat, „Gemeinsamer Rahmen für die Abwehr hybrider Bedrohungen –eine Antwort der Europäischen Union.“ JOIN (2016) 18 final, 2.

[18] Europäische Kommission, Mitteilung der Kommission an das Europäische Parlament, den Rat, den europäischen Wirtschafts- und Sozialausschuss und den Ausschuss der Regionen „Bekämpfung von Desinformation im Internet: ein europäisches Konzept,“ COM (2018), 236 final.

[19] Europäische Kommission, Gemeinsame Mitteilung an das Europäische Parlament, den Europäischen Rat, den Rat, den europäischen Wirtschafts- und Sozialausschuss und den Ausschuss der Regionen, JOIN (2018), 36 final.

[20] Ibid., 5.

[21] EuvsDisinfo, https://euvsdisinfo.eu/de/.

[22] Europäische Kommission, Gemeinsame Mitteilung an das Europäische Parlament und den Rat: „Gemeinsamer Rahmen für die Abwehr hybrider Bedrohungen –eine Antwort der Europäischen Union,“ JOIN (2016) 18 final, 4.

[23] Ofer Fridman und Alicia Wanless, „Worried Abaut Disinformation? Let’s get Stategic,” The National Interest, https://nationalinterest.org/blog/buzz/worried-about-disinformation-let%E2%80%99s-get-strategic-182413?page=0%2C1, April 2021; Carnegie Endowment for international Peace; Alicia Wanless “On Disinformation” https://carnegieendowment.org/2020/09/09/on-disinformation-pub-82529; The Lawfare Podcast: “Alicia Wanless on What’s Wrong with the Discussion of Influence Operations”, Juni 2021; https://www.lawfareblog.com/lawfare-podcast-alicia-wanless-whats-wrong-discussion-influence-operations.

[24] Joseph S. Nye, “Macht im 21. Jahrhundert. Politische Strategien für ein neues Zeitalter,“ 2011, 133ff.

[25] Georgios Giannopoulos, Hanna Smith und Marianthi Theocharidou, The Landscape of Hybrid Threarts: A conceptual model, EUR 30585 EN, Publications Office of the European Union, Luxembourg, 2021, 34.

[26] United States Department of Defence, Joint Publication 3-13 “Information Operation”, 2014, I-3.

[27] John Arquilla und David Ronfeldt, “Cyberwar is Coming” in: John Arquilla und David Ronfeldt (Hrsg.), “In Athena’s Camp: Preparing for Conflict in the Information Age” (Santa Monica, CA: RAND Corporation, 1997), 34.

[28] Franz-Stefan Gady, “Krieg um Berg-Karabach 2020: Implikationen für Streitkräftestruktur und Fähigkeiten der Bundeswehr,“ Arbeitspapier 3/2021 der Bundesakademie für Sicherheitspolitik.

[29] Bjorn Bergman; “Systematic data analysis reveals false vessel tracks”; https://skytruth.org/2021/07/systematic-data-analysis-reveals-false-vessel-tracks/.

[30] United States Department of Defence, Joint Publication 3-13 “Information Operation”, 2014, I-2.

[31] Emily Taylor, „Who’s Afraid of Huawei? Understanding the 5G Security Concerns,” https://www.chathamhouse.org/2019/09/whos-afraid-huawei-understanding-5g-security-concerns.

[32] Shane Harris; „Hack Attack. Russia’s first targets in Ukraine: its cell phones and Internet lines.” Foreign Policy, 3. März 2014; https://foreignpolicy.com/2014/03/03/hack-attack/.