Abstract: Hybride Bedrohungen stellen mittlerweile eine echte Gefahr für westliche Demokratien dar und gehen über den militärischen Multi-Domain-Ansatz weit hinaus. Bislang existiert noch kein umfassendes Lagebild zu hybriden Bedrohungen. Daraus ergibt sich ein Forschungsbedarf zur verbesserten Erkennung und Darstellung hybrider Bedrohungen mit Hilfe einer KI-gestützten Verarbeitung von öffentlich verfügbaren Informationen aus dem Internet und sozialen Medien. Die Begriffe hinter hybriden Bedrohungen und der hybriden Kriegsführung werden von verschiedenen Akteuren unterschiedlich verwendet und sollten durch eine gemeinsame Taxonomie vereinheitlicht werden. Hier bietet sich das Framework des Hybrid Centre of Excellence in Finnland an. Die Vereinheitlichung der Terminologie trägt auch zur Klärung der Kommunikation zwischen nationalen und supranationalen Organisationen bei und kann der operativen Effizienz unmittelbar zugutekommen.

Problemdarstellung: Wie können öffentlich verfügbare Informationen genutzt werden, um gerade stattfindende Events hybrider Bedrohung zu erkennen und in einer digitalen Lage zur Anzeige gebracht zu werden?

Bottom-line-up-front: Die Fähigkeit, Zusammenhänge zwischen dem Einsatz militärischer und nichtmilitärischer Instrumente in der Grauzone zwischen Krieg und Frieden zu sehen und Muster zu verstehen, ist entscheidend geworden, um zu erkennen, wie hybride Aktivitäten nationale Interessen bedrohen. Das Monitoring von öffentlich verfügbaren Informationen aus dem Internet und den sozialen Medien soll helfen, ein teilbares digitales Lagebild von hybriden Bedrohungen zu erstellen.

Was nun?: Um hybride Bedrohungen rechtzeitig zu erkennen und Gegenmaßnahmen einleiten zu können, wird neben modernster KI-gestützter technischer Software zur nahezu in Echtzeit erfolgenden Auswertung multilingualer, öffentlich verfügbarer Informationen auch die Bereitschaft zum interministeriellen und zwischenstaatlichen Informationsaustausch benötigt. Öffentlich verfügbare Informationen – zum Beispiel Beiträge in sozialen Medien – müssen als wichtige Informationsquelle begriffen werden, die uns helfen können, schnell auf hybride Bedrohungen zu reagieren. In der Folge müssen dann aber auch Strukturen geschaffen werden, die in der Lage sind, erkannte hybride Aktivitäten abzuwehren, beziehungsweise deren Folgen sofort einzugrenzen.

Source: shutterstock.com/kIss

Hybride Bedrohungen im ‘Age of Transparency’

Derzeit erleben wir neben hybriden Aktivitäten und einem konventionellen Krieg in Europa darüber hinaus weltweit auch den Einsatz einer Vielzahl hybrider Operationen verschiedener Akteure. Der Begriff „hybride Bedrohung“ bezeichnet dabei Aktivitäten staatlicher aber auch nichtstaatlicher Akteure deren Absicht es ist, einen (vermeintlichen) Gegner zur Durchsetzung der strategischen Ziele durch Kombination offener und verdeckter militärischer und nichtmilitärischer Mittel und Maßnahmen so zu schwächen, dass dieser in seiner Führungsfähigkeit oder sogar gesellschaftlichen Substanz bedroht, beeinflusst oder sogar zersetzt wird. Laut Patrick Cullen sind hybride Bedrohungen darauf ausgelegt, die Unterscheidung zwischen Frieden und Krieg zu verwischen, sowie die Erkennungs- und Reaktionsschwellen des angegriffenen Ziels zu erschweren und zu unterschreiten.[1] Die Reichweite hybrider Operationen geht dabei weit über den sogenannten militärischen Multi-Domain Einsatzraum von Cyberspace, Weltraum, See, Land und Luft hinaus, weil sie insbesondere in einer Grauzone zwischen Krieg und Frieden stattfinden, ohne politisch eine konventionelle militärische Reaktion zu provozieren oder gar als formelle Aggression anerkannt zu werden.

Der Begriff „hybride Bedrohung“ bezeichnet dabei Aktivitäten staatlicher aber auch nichtstaatlicher Akteure deren Absicht es ist, einen (vermeintlichen) Gegner zur Durchsetzung der strategischen Ziele durch Kombination offener und verdeckter militärischer und nichtmilitärischer Mittel und Maßnahmen so zu schwächen, dass dieser in seiner Führungsfähigkeit oder sogar gesellschaftlichen Substanz bedroht, beeinflusst oder sogar zersetzt wird.

In jüngster Vergangenheit konnten etwa folgende Beispiele hybrider Aktivitäten beobachtet werden: Die Sabotage von maritimen Infrastrukturen, Desinformationsaktivitäten gegen deutsche Medienhäuser und möglicherweise auch die Sabotage der deutschen Eisenbahninfrastruktur, diplomatische und sozial-mediale Einflussnahme in Afrika oder das Ausspähen norwegischer Flughäfen mit Drohnen. Jedes dieser Events war und ist mit unterschiedlicher Wirksamkeit und Zeitlinien verbunden. Trotz dieser offensichtlichen Situation sind viele Länder in Europa anfällig für hybride Bedrohungen, hauptsächlich aufgrund ihrer Unfähigkeit die Art und den Zeitpunkt des Angriffs zu verstehen oder diesen gar zu erkennen.

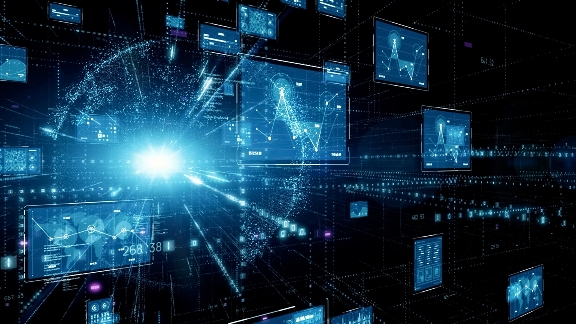

Gleichzeitig leben wir heute nicht nur in einem Zeitalter, indem sich Staaten wieder aus strategischem und machtpolitischem Kalkül der Grauzone zwischen Krieg und Frieden, akzeptabel und inakzeptabel sowie legal und illegal bedienen, sondern auch in einem Age of Transparency. Sean P. Larkin[2] läutete dieses in seinem Artikel in der Zeitschrift Foreign Affairs ein. Er war der festen Überzeugung, dass die Verbreitung kommerziell verfügbarer Satellitenbilder, Drohnenüberwachung, automatisierter Krisenberichte, Citizenjournalisten wie Bellingcat und Open-Source-Blogger:innen zu einer explosionsartigen Zunahme von Überwachungsmöglichkeiten führen wird, die es Staaten sehr viel schwerer machen werde, ihre Handlungen zu verbergen. Dies gilt natürlich auch für hybride Bedrohungen. Die Verbreitung internetfähiger Smartphones und sozialer Medien hat wesentlich zu dieser Entwicklung beigetragen. Durch die Digitalisierung der weltweiten Kommunikation und die massenhafte Verbreitung von Informationen, Bildern und Videos über Soziale Medien sind wir heute in der Lage Ereignisse global, mehrsprachig, fast in Echtzeit und manchmal sogar mit Standortdaten zu beobachten und auszuwerten. Es handelt sich um eine grundlegende Revolution in der Informationserfassung und -verbreitung, die die klassischen Oligopole der Informations- und Meinungsbildung aufgelöst und zu einer Demokratisierung des Zugangs zu Informationen geführt hat. Die globale Reichweite und die Verbreitungsmöglichkeiten von Informationen haben auch ihre Bedeutung für militärische und strategische Fragen drastisch erhöht. Dabei werden auch hybride Bedrohungsaktivitäten über offene (soziale) Medien durchgeführt beziehungsweise werden dort diskutiert oder gehen in sozialen Kanälen und Blogs in mitunter kontroverse Diskussionen über.

Durch die Digitalisierung der weltweiten Kommunikation und die massenhafte Verbreitung von Informationen, Bildern und Videos über Soziale Medien sind wir heute in der Lage Ereignisse global, mehrsprachig, fast in Echtzeit und manchmal sogar mit Standortdaten zu beobachten und auszuwerten.

Russland ist ein Akteur in allen sozialen Medien und führt immense Informationsoperationen über Soziale Medien durch, um die westlichen Gesellschaften mit (Des-)Informationen zu überfluten.[3] So hat Russland beispielsweise Social Media Bots eingesetzt, um die öffentliche Meinung in den USA, Großbritannien, den Niederlanden und Spanien zu beeinflussen.[4] Auch wenn wir sie nicht direkt sehen können, schaffen und hinterlassen hybride Aktivitäten also eine Spur von öffentlich verfügbaren Informationen.

Der Identifizierung von Indikatoren für hybride Bedrohungen sowie ihrer Priorisierung, Verfolgung, Erkennung und Zuordnung muss daher mehr Aufmerksamkeit gewidmet werden.[5] Um hybriden Bedrohungen wirksam entgegenstehen zu können, wird ein relevantes und aktuelles Lagebild für Analysten und Entscheidungsträger benötigt, das es erlaubt hybride Bedrohungen zeitgerecht, mehrsprachig und geographisch verortet zu monitoren. Bei einem Lagebild handelt es sich um das Ergebnis eines Lagefeststellungsprozesses, also um Aktivitäten zur Erkennung und Meldung zeitkritischer Entwicklungen, die vor feindlichen Handlungen oder Absichten warnen und diese visualisieren. Ein solches Warnsystem ist ein entscheidender Bestandteil bei der Abwehr hybrider Bedrohungen.

Um hybriden Bedrohungen wirksam entgegenstehen zu können, wird ein relevantes und aktuelles Lagebild für Analysten und Entscheidungsträger benötigt, das es erlaubt hybride Bedrohungen zeitgerecht, mehrsprachig und geographisch verortet zu monitoren.

Ein allgemeines Problem besteht darin, dass hybride Bedrohungen mehrdeutig und verschwommen sind und derzeit aufgrund dieser Fluidität feste Standards fehlen, um diesen angemessen begegnen zu können. Dies macht die Entwicklung eines Warnsystems für solche Bedrohungen an sich schwierig und herausfordernd.[6] Die Fähigkeit, Zusammenhänge zwischen dem Einsatz militärischer und nichtmilitärischer Instrumente im Laufe der Zeit zu sehen und zu verstehen, ist mittlerweile entscheidend geworden, um zu erkennen, wie hybride Aktivitäten nationale Interessen bedrohen oder bereits gefährden. Dazu gehört auch der Aufbau und die Einführung neuer Plattformen, um die Möglichkeiten zur Nutzung der immer vielfältigeren Daten und Fachkenntnisse zu maximieren, insbesondere im sich rasch entwickelnden Bereich der Open-Source-Intelligence (OSINT).[7]

Internationale Bemühungen zur Erstellung eines Lagebildes “hybride Bedrohungen”

Obwohl es einige nationale und internationale Anstrengungen zur Erkennung von hybriden Bedrohungen gibt, wurde bislang noch kein international anerkannter, definitorischer Zeichenvorrat festgelegt. Einen ersten Ansatz hierzu hat das European Centre of Excellence for Countering Hybrid Threats (Hybrid CoE) mit Sitz in Helsinki geliefert. Es unterstützt als Kompetenzzentrum die teilnehmenden Länder bei der Verbesserung ihrer zivil-militärischen Fähigkeiten, Widerstandsfähigkeit und Bereitschaft zur Abwehr hybrider Bedrohungen. Das Zentrum ist eine Initiative der finnischen Regierung, die von 30 anderen Ländern sowie der NATO und der EU mitgetragen wird. Aber auch weitere NATO Exzellenzzentren tragen zu den Bemühungen bei, hybride Bedrohungen zu erkennen und abzuwehren. Darunter fallen das Strategic Communications Centre of Excellence in Riga, das Cooperative Cyber Defence Centre of Excellence in Tallinn und das Energy Security Centre of Excellence in Vilnius. Der Wert der Fusion klassifizierter Informationen und öffentlich verfügbarer Informationen wurde mittlerweile teilweise erkannt. Ein Beispiel für eine kreative experimentelle Methode ist das vom britischen Verteidigungsministerium entwickelte Hybrid Activity Monitoring Tool. Dieses Tool soll dazu beitragen potenzielle hybride Aktivitäten anhand öffentlich verfügbarer Informationen zu erkennen und es Entscheidungsträgern ermöglichen, Ereignisse besser zu verstehen während sie stattfinden.[8]

Auch die Europäische Union (EU) hat erste institutionelle Kapazitäten aufgebaut. Eine Fusionszelle für hybride Bedrohungen innerhalb des seit 2002 bestehenden EU Intelligence and Situation Centre (EU INTCEN) des Europäischen Auswärtigen Dienstes (EAD) ist die zentrale Anlaufstelle der EU für die Analyse externer Aspekte hybrider Bedrohungen. Die Fusionszelle sammelt, analysiert und reicht Verschlusssachen sowie frei zugängliche Informationen von verschiedenen Akteuren innerhalb des EAD, der Kommission und der Mitgliedstaaten weiter, die sich speziell auf Indikatoren und Warnungen zu hybriden Bedrohungen beziehen. In Zusammenarbeit mit den zuständigen Stellen in der EU und auf nationaler Ebene analysiert die Fusionszelle externe Aspekte hybrider Bedrohungen, die die EU und ihre Nachbarländer betreffen.[9] Zusätzlich existiert seit 2020 das EU-HYBNET Projekt mit dem Ziel, bestehende europäische Netzwerke zur Bekämpfung hybrider Bedrohungen zu bereichern und eine langfristige Nachhaltigkeit zu gewährleisten. Die NATO hat 2017 die Joint Intelligence and Security Division ins Leben gerufen, zu der auch eine Einheit gehört, die sich speziell mit der Überwachung und Analyse hybrider Bedrohungen befasst.[10] Das hybride „Dilemma“ muss bei diesen internationalen Bemühungen durchgängig berücksichtigt werden: Hybride Bedrohungen sind darauf ausgelegt, entscheidende Reaktionen von vornherein durch ihre Unterschwelligkeit zu verhindern. Das macht die Aufdeckung hybrider Aktivitäten umso wichtiger und das Ergreifen von Gegenmaßnahmen umso schwieriger.[11]

Der Nutzen öffentlich verfügbarer Informationen bei der Erkennung hybrider Bedrohungen

Die Auswertung öffentlich zugänglicher Informationen und die damit verbundene Disziplin Open Source Intelligence (OSINT) wurden lange Zeit als weniger wichtige Informationsquelle für Fragen der nationalen Sicherheit angesehen. Dies mag zwar noch bis zur Jahrhundertwende während der ersten Generation von OSINT zutreffend gewesen sein, doch der beispiellose Zugang zu Wissen und die Verbreitung von Informationstechnologie im Zuge der vierten industriellen Revolution stellen dieses Vorurteil in Frage.[12] Der gegenwärtige technologische Wandel konzentriert sich auf die Beschleunigung der Entwicklung von Kommunikationsmitteln und Technologien zur Erfassung, Verarbeitung und Speicherung von Informationen und somit auch von kritischen Informationen über Notfälle und Krisenereignisse. „Öffentlich verfügbare Informationen“ sind ein Oberbegriff für eine Reihe von Daten, die in verschiedenen öffentlichen Quellen zu finden sind. Forscher klassifizieren Daten in der Regel in drei Kategorien: strukturiert, semi-strukturiert und unstrukturiert. In den letzten Jahren haben wir eine explosionsartige Zunahme unstrukturierter Daten erlebt, insbesondere durch drei Aspekte: Erstens sind Daten zunehmend sozial (sie werden von vielen Nutzern erzeugt und übermittelt, nicht nur von einigen wenigen großen Produzenten), zweitens sind sie mobil (von Sensoren auf allgegenwärtigen, mit dem Internet verbundenen mobilen Geräten wie Smartphones) und drittens sind sie lokal verortbar (geografisch gekennzeichnet).[13]

In den letzten Jahren haben wir eine explosionsartige Zunahme unstrukturierter Daten erlebt.

Fähigkeiten in OSINT – der Auswertung und zeitnahen Verteilung von Erkenntnissen aus öffentlich verfügbaren Informationen an geeignete Adressaten, um einen bestimmten Informationsbedarf zum Zwecke der Sicherheit oder des Vorteils zu decken – ist eine Aufgabe, der sich die intelligence community in westlichen Ländern angesichts hybrider Bedrohungsaktivitäten stellen muss. Bei der dritten Generation von OSINT geht es um die Entwicklung von KI-gestützten Technologien, Systemen, Verfahren und Anwendungen für große Datenmengen aus öffentlich zugänglichen Quellen. Diese OSINT-Revolution ist nun schon seit einigen Jahren im Gange. Dieser Trend lässt sich durch neue Organisationen wie Bellingcat veranschaulichen. Bellingcat ist ein internationales Recherchekollektiv bestehend aus Rechercheuren, Investigativ- und Bürgerjournalistinnen, die zu verschiedensten Themen Open-Source-Recherchen durchführen. Bellingcats Recherchen behandeln zum Beispiel mexikanische Drogenbosse, Verbrechen gegen die Menschlichkeit, die Nutzung chemischer Waffen oder internationale Konflikte.[14]

Es hat sich eine ganze Industrie um OSINT herum entwickelt und nicht nur in der Medien- und Nachrichtendienstarbeit, sondern auch in weiteren Interessensgebieten ist es zu einem wichtigen Informationslieferanten geworden, der beispielsweise zunehmend auch zur Erkennung von Ausbrüchen von Infektionskrankheiten genutzt wird.[15]

Eine wirksame und ausgereifte Anwendung von OSINT ist von entscheidender Bedeutung, um “Licht in die Grey Zone” hybrider Bedrohungen zu bringen, da sie vor allem zwei Vorteile bietet. Erstens können immer ausgefeiltere kommerzielle OSINT-Fähigkeiten verbesserte Erkenntnisse liefern, indem sie entweder die traditionellen staatlichen Erhebungen in bestimmten Bereichen – wie beispielsweise Geoinformationen – ergänzen oder durch den Zugang zu öffentlichen Informationen neue Erkenntnisse liefern. Der Zugang zu nahezu Echtzeit-Informationsflüssen eröffnet bisher nie dagewesene Erhebungs- und Analysemöglichkeiten und ist ein somit Schlüssel für das Erkennen hybrider Bedrohungen.[16] Zweitens erhöht die Tatsache, dass OSINT-Erkenntnisse nicht aus sensiblen Quellen und Erhebungsmethoden stammen, den Nutzen der Informationen bei den Bemühungen, bösartiges gegnerisches Verhalten in Echtzeit zu detektieren.

Die Nutzung des digitalen sozialen Raums ist jedoch Fluch und Segen zugleich, denn Angreifer nutzen ebenfalls nicht klassifizierte offene Quellen und Soziale Medien, um ihre gewünschten Effekte schnell, anhaltend oder dauerhaft zu erzielen. Anomalien, wie etwa Desinformations-Kampagnen in sozialen und offenen Medien, lassen sich dabei schnell erkennen, sodass Unternehmen, internationale Sicherheits- und Verteidigungsorganisationen und ihre Mitgliedstaaten darauf reagieren könnten, wenn sie über entsprechende Fähigkeiten und Techniken verfügen. Auf der anderen Seite stehen Informationsüberlastung durch Geschwindigkeit, Umfang, Wert, Vielfalt und Grad des Wahrheitsgehaltes (velocity, volume, value, variety, veracity) der heutigen öffentlich verfügbaren Informationen als Folge der verstärkten Vernetzung und intelligenten Automatisierung sowie der großen Anzahl verschiedener Medienformate wie Nachrichtenseiten, Blogs oder Social-Media-Accounts. Nach Rietjens ist das Konzept der Informationsüberlastung ein bekanntes Phänomen und nicht nur für die Erkennung hybrider Bedrohungen von Bedeutung.[17]

Anomalien lassen sich dabei schnell erkennen, sodass Unternehmen, internationale Sicherheits- und Verteidigungsorganisationen und ihre Mitgliedstaaten darauf reagieren könnten, wenn sie über entsprechende Fähigkeiten und Techniken verfügen.

Es ist offensichtlich, dass die Informationssammlung zu hybriden Bedrohungen nicht mehr allein von menschlichen Analysten durchgeführt werden kann. Die Extraktion relevanter Informationen aus riesigen Datenmengen (Big Data) ist damit zu einer analytischen Herausforderung geworden, die es zu lösen gilt[18] und für die OSINT enormes Potential bietet.[19] Dies erfordert spezifische neue Systeme, Verfahren und Anwendungen, um sie in wertvolle Informationen – also Intelligence – umzuwandeln. Die Hauptfrage lautet dabei: Wie können öffentlich verfügbare Informationen genutzt werden, um gerade stattfindende Events hybrider Bedrohung zu erkennen und in einer digitalen Lage zur Anzeige gebracht zu werden?

Lagebilderstellung mit Unterstützung mit Hilfe künstlicher Intelligenz

In der Literatur über nachrichtendienstliche Studien wird behauptet, dass Erkenntnisse aus OSINT zwischen 70 und 90 % des gesamten heutigen nachrichtendienstlichen Materials ausmachen.[20] Obwohl OSINT in der Vergangenheit durch Nachrichten- und Informationsagenturen, kulturellem und diplomatischem Austausch und Sozialisierung bestimmt wurde, wird es zunehmend durch das Internet und technologische Entwicklungen wie maschinelles Lernen und künstliche Intelligenz (KI) dominiert. Die Entwicklungen in den Bereichen Data Mining, maschinelles Lernen, visuelle Forensik und vor allem die wachsende Rechenleistung, die für die kommerzielle Nutzung zur Verfügung steht, haben es den OSINT-Experten ermöglicht, die Sammlung und Analyse von Informationen zu beschleunigen und manchmal sogar zu automatisieren, so dass sie schneller zu genaueren Ergebnissen gelangen.[21]

Um das Problem der Erkennung hybrider Bedrohungen zu lösen, müssen die angebundenen Datenquellen mit Hilfe von KI-gestütztem OSINT überwacht, fusioniert und analysiert werden. Ziel ist es, die Art, Häufigkeit und Intensität sowie Ort und Akteur hybrider Bedrohungen möglichst genau zu erfassen. Hier muss betont werden, dass die Zuordnung hybrider Bedrohungsaktivitäten schwierig, unsicher und zeitaufwendig ist. Die Akteure sind zumeist undurchsichtig und darüber hinaus nur schwer mit dem tatsächlichen Drahtzieher (plausible deniability) in Verbindung zu bringen. Dennoch ist es nicht unmöglich. So können beispielsweise 77% aller Cyberangriffe im Zeitraum von 2005 bis März 2022 laut der Website Cyber Operations Tracker des Council on Foreign Relations den vier Ländern Russland, China, Nordkorea und Iran zugeordnet werden.[22]

77% aller Cyberangriffe im Zeitraum von 2005 bis März 2022 können laut der Website Cyber Operations Tracker des Council on Foreign Relations den vier Ländern Russland, China, Nordkorea und Iran zugeordnet werden.

Die Verarbeitungsphasen zur Lagebilderstellung basieren auf einem vereinfachten Intelligence Cycle. Dieser ist ein weit verbreitetes Arbeitshilfsmittel der Intelligence Community mit unterschiedlichen Ausprägungen, die vom asymmetrischen bis hin zum konventionellen Krieg reichen können.[23] Der Intelligence Cycle ist auch auf eine hybride Bedrohungsumgebung anwendbar, auch wenn die Attribuierung der Akteure aufwändiger ist als in asymmetrischen oder konventionellen Konstellationen. Dies macht die Sammlung und Analyse von Informationen hierzu noch wichtiger. Vereinfacht lassen sich diese Phasen als Informationsbedarf, Informationsgewinnung, Validierung, Auswertung und Bewertung sowie Bereitstellung der durch eigenes Wissen und zusätzliche andere Quellen angereicherte Informationen in Form von Produkten für den Bedarfsträger beschreiben.[24]

Zur Entlastung menschlicher Analysten und aufgrund der Komplexität hybrider Szenarien sollten möglichst viele Schritte innerhalb des Intelligence Cycle mit Hilfe von fortgeschrittener KI automatisiert werden. Automatisiertes „OSINT“ hat jedoch drei Nachteile. Erstens kann es sein, dass die gewünschten und gesuchten Informationen in keiner zugänglichen Quelle verfügbar sind (Verfügbarkeit). Zweitens kann es sein, dass die Suchformulierung nicht die gewünschte Information liefert (Formulierung). Drittens kann es sein, dass die Relevanz und Bedeutung der zurückgegebenen Daten nicht erkannt werden (Verwirrung).

Eine technisch basierter Lösungsansatz wird im nachfolgenden beschrieben. Eine OSINT-Plattform scannt autonom Millionen mehrsprachiger öffentlich verfügbarer Informationsquellen wie etwa Suchmaschinen und Soziale Medien. Sie ist in der Lage, erste Anzeichen für aufkommende hybride Aktivitäten zu erkennen und etwaige Korrelationen zwischen diesen mit modernsten Analysemodellen zu untersuchen, um Analysten bei ihrer Arbeit zu unterstützen. Diese Plattform bietet die Möglichkeit durch fortschrittliche KI und maschinelles Lernen (ML), also die Untersuchung von Computeralgorithmen, die die Erstellung von Analysemodellen automatisieren, ein dynamisches Lagebild hybrider Bedrohungen in nahezu Echtzeit zu erstellen und dauerhaft aufrechtzuerhalten. Diese KI-unterstützte Überwachung ermöglicht einen verbesserten Entscheidungsprozess durch ein umfassendes und visualisiertes Lagebild. Um diese komplexe Aufgabe zu bewältigen, muss die Entwicklung in die folgenden vier Teilaufgaben (TA) unterteilt werden.

Erstellen einer Taxonomie für hybride Bedrohungen

Nach Rietjens sind Indikatoren das Herzstück der Informationsbeschaffung und bieten einen systematischen Rahmen für die Lagefeststellung. Diese sollten prädiktiv, diagnostisch, eindeutig und erfassbar sein.[25] Während man zumindest den Begriff hybride Bedrohungen mittlerweile genau genug definieren kann, gibt es weiterhin unterschiedliche Auffassungen darüber, welche konkreten Indikatoren (Events) zu einer hybriden Bedrohung zählen und welche nicht.

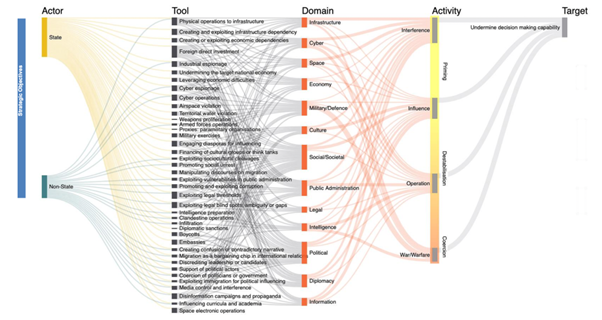

Hybride Bedrohungen sind nicht nur vielfältig, sie sind auch darauf zugeschnitten, die spezifischen Schwachstellen bestimmter Ziele auszunutzen. Um dennoch ein möglichst akkurates Lagebild erstellen zu können, sollen die konzeptionellen Überlegungen des Hybrid CoE in ein Ereignis-Codebuch übersetzt werden. Zusammen mit dem Joint Research Center der Europäischen Kommission hat das Hybrid CoE in seinem Grundlagenpapier „The Landscape of Hybrid Threats: A Conceptual Model“ zwei Akteure (staatlich/nichtstaatlich), 33 Events, mindestens 13 gesellschaftliche, wirtschaftliche oder politische Sektoren und vier Aktivitätsebenen für hybride Bedrohungsaktivitäten identifiziert.[26] Das Instrumentarium hybrider Bedrohungen umfasst unter anderem Cyberoperationen, die Ausnutzung soziokultureller Unterschiede, die Finanzierung kultureller Gruppen und politischer Denkfabriken, physische Operationen gegen Infrastruktur, Desinformationskampagnen und Propaganda, instrumentalisierte Migration, Luftraumverletzungen oder auch den Einsatz militärischer Gewalt.

Zusammen mit dem Joint Research Center der Europäischen Kommission hat das Hybrid CoE 2 Akteure, 33 Events, mindestens 13 gesellschaftliche, wirtschaftliche oder politische Sektoren und vier Aktivitätsebenen für hybride Bedrohungsaktivitäten identifiziert.

Die vom Hybrid CoE identifizierten 13 gesellschaftlichen, wirtschaftlichen oder politischen Domänen werden als Kategorien und die 33 Werkzeuge (Tools) als Ereignisse (Events) definiert und kodiert, wobei der Wertebereich dieser Variablen je nach den Bedürfnissen des Endanwenders noch weiter angepasst werden kann. Für jedes Event können wiederum Subvents erstellt werden. Dieses Codebuch stellt den definitorischen Grundrahmen, um eine organisationale und länderübergreifende Vergleichbarkeit zu gewährleisten und hybride Bedrohungen zu kategorisieren, visualisieren und geographisch abbilden zu können.

Source: Hybrid CoE; Visualisierung der konzeptionellen Überlegungen des Hybrid CoE. Diese werden in ein Codebook überführt, um ein KI-gestütztes Monitoring öffentlich verfügbarer Informationen zu ermöglichen.

Automatisiertes Monitoring

Nach der Umsetzung der konzeptionellen Überlegungen in ein umfassendes Ereigniscodebuch muss im zweiten Schritt die Automatisierung der Informationserhebung (Collection) sichergestellt werden. Die kontinuierliche Sammlung und Analyse von Daten und Informationen sind das vorherrschende Element zur Erstellung eines Lagebildes.[27] Dabei müssen die Rechte auf Privatsphäre, Meinungsfreiheit und informationelle Selbstbestimmung bei der Sammlung von Informationen, insbesondere in sozialen Medien, gemäß der Datenschutz-Grundverordnung (General Data Protection Regulation) berücksichtigt werden.[28] Bei dem automatisierten Monitoring werden öffentlich verfügbare Informationen auf known unknowns – mit Hilfe von Indikatoren – gescannt, um nach hybriden Bedrohungen zu suchen. Um die Suche und Sammlung von Informationen zu hybriden Bedrohungen bestmöglich durchzuführen, sollen nicht nur Soziale Medien wie Facebook, Instagram und Twitter als Datenquellen beachtet werden, sondern es müssen auch solche soziale Netzwerke in die Betrachtung einbezogen werden, die nur in bestimmten Ländern oder Regionen am häufigsten genutzt werden. So sind beispielsweise VKontakte und QZone die beliebtesten Social Media-Kanäle in Russland beziehungsweise China.[29]

Um aber diese riesigen Datenmengen (Big Data) für menschliche Analysten verwertbar zu machen, wird eine KI-gestützte Reduktion auf relevante Informationen durchgeführt. Die Suche in den Daten- und Informationsquellen wird durch modernes Natural Language Processing (NLP) optimiert – eine Textanalysetechnik, die es Maschinen ermöglicht, menschliche Sprache in Textform zu interpretieren. Es erleichtert auch die Trennung relevanter Daten auf der Grundlage ihres Inhalts und reduziert falsch positive Ergebnisse und Rauschen. Bei globalen Ermittlungen kann NLP auch mehrsprachige Inhalte schneller und genauer übersetzen und interpretieren. Auch wenn die Feinheiten der menschlichen Analyse nicht ersetzt werden können, sparen Analysten mit diesen Funktionen doch eine Menge Zeit und Ressourcen. KI-Werkzeuge für maschinelles Lernen automatisieren das Sammeln von Informationen und speisen diese Informationen in Wissensdatenbanken ein, die sie clustern und in bestimmte Interessenbereiche einordnen – in diesem Fall die 33 kodierten Ereignisse des Hybrid CoE. Die Erhebungsphase schafft somit die Grundlage der Informationsbasis für die Lagebilderstellung.

Die Suche in den Daten- und Informationsquellen wird durch modernes Natural Language Processing optimiert – eine Textanalysetechnik, die es Maschinen ermöglicht, menschliche Sprache in Textform zu interpretieren.

Die KI-gestützte automatische Erkennung von Ereignissen wie Unruhen, Demonstrationen, politischer Gewalt, Desinformationen und den Folgen von Cyberangriffen filtert die ersten Ergebnisse vor. Die Erfahrung zeigt, dass es nach dieser Phase immer noch viele Fehlalarme im Informationsraum gibt, die von menschlichen Analysten in der Analysephase aussortiert werden müssen. Darüber hinaus sind im Zusammenhang mit hybriden Bedrohungen und Aktivitäten in der Phase der automatischen Erfassung von Indikatoren für hybride Bedrohungen falsche und irreführende Informationen, die entweder absichtlich (Desinformation) oder unabsichtlich (Fehlinformation) verbreitet werden, von besonderer Bedeutung. Aufgrund des manipulativen Charakters öffentlich verfügbarer Informationen müssen so viele ereignisbezogene Daten und Informationen wie möglich gesammelt und in einen Kontext gestellt werden. Die Zuordnung eines Events zu einem bestimmten Akteur, geschweige denn zu einem staatlich gesponserten Akteur, ist ein schwieriger und mühsamer Prozess. Die Fähigkeit, einen Vorfall zuzuordnen, ist seit langem Gegenstand einer Debatte innerhalb der Intelligence Community.

Automatisierte Verarbeitung

In dieser Phase werden die gesammelten und importierten öffentlich verfügbaren Informationen verarbeitet, aussortiert und durch weitere automatische Verarbeitungsschritte angereichert. Hier werden gemäß dem analytischen Spektrum die Fragen „wer“, „was“, „wo“, „wann“, “wie“ und „warum“ geklärt. Dies geschieht in erster Linie durch automatisierte NLP-basierte Named-Entity-Recognition (NER), Themenidentifikation, Stimmungsanalyse, Zeitmarkierung und Bild-/Videoanalyse. Eine automatische maschinelle Übersetzung kann über 100 Fremdsprachen in eine vordefinierte internationale Arbeitssprache, zum Beispiel Englisch, simultan übersetzen. Dies ermöglicht das Verständnis durch Nicht-Muttersprachler und vereinfacht auch die Verarbeitung in weiteren KI-gestützten Verarbeitungsschritten, wie zum Beispiel der Themenerkennung oder Sentimentanalyse. Dennoch müssen Analysten Friktionen bei der automatisierten Übersetzung berücksichtigen und in der Lage sein, nicht nur die Fremdsprachen, sondern auch die kulturellen Nuancen der jeweiligen Gesellschaft zu entschlüsseln.[30] Es wird auch eine raumbezogene Visualisierung durch Analyse von Ortsangaben in Texten durchgeführt (Geocoding). Dies bietet einen erheblichen Mehrwert für ein besseres Verständnis bestimmter Situationen und offenbart Details, die sonst verborgen bleiben würden.

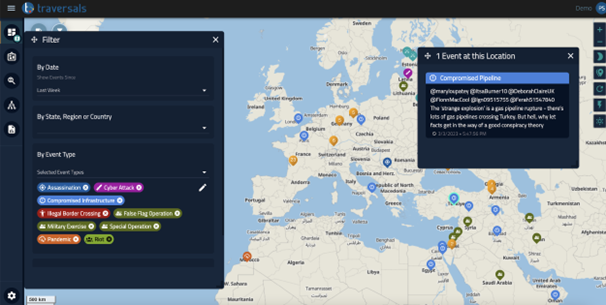

Erfasste, verarbeitete und überprüfte öffentlich verfügbare Informationen werden in Echtzeit auf Dashboards wie Landkarten, Diagramme und Track Decks abgebildet. Die meisten öffentlich verfügbaren Informationen, beispielsweise in Tweets, enthalten jedoch keine genauen Standortinformationen. Daher muss KI eingesetzt werden, um Standortinformationen in verarbeiteten Texten zu erkennen und sie dann dem entsprechenden Breitengrad/Längengrad zuzuordnen. Eine innovative Geokodierung, die das Problem unvollständiger Geodaten oder falsch geschriebener Ortsangaben in sozialen Medien angeht, ist der Ausgangspunkt für eine kontinuierliche Korrelation zwischen den Ereignissen, um größere hybride Kampagnen zu identifizieren.

Eine innovative Geokodierung, die das Problem unvollständiger Geodaten oder falsch geschriebener Ortsangaben in sozialen Medien angeht, ist der Ausgangspunkt für eine kontinuierliche Korrelation zwischen den Ereignissen, um größere hybride Kampagnen zu identifizieren.

Automatisierter Informationsaustausch

In der Literatur zur hybriden Kriegsführung wird die Notwendigkeit der Zusammenarbeit, ihre Bedeutung und ihre Unzulänglichkeiten immer wieder hervorgehoben. Der allgemeine Konsens ist, dass die Zusammenarbeit zwischen den zuständigen Stellen bei der Aufdeckung hybrider Kriegführung verbessert werden muss.[31] Nach Ansicht des Hybrid CoE erfordern hybride Bedrohungen aufgrund ihres supranationalen Charakters eine vielschichtige Reaktion. Auf strategischer Ebene ist die Frühwarnung und Prävention ein Problem für Staaten und die internationalen Organisationen, die ihre Interessen widerspiegeln. Die Bekämpfung der hybriden Bedrohungen erfolgt jedoch in mehreren divergierenden Politikfeldern, die eigene gesetzliche Grundlagen und damit auch Entscheidungsmechanismen haben. Auch liegt die nationale Sicherheit weiterhin in der Verantwortung der Nationalstaaten, aber viele der hybriden Bedrohungen, mit denen diese konfrontiert sind, erfordern eine koordinierte Reaktion, was die Notwendigkeit eines supranationales Lagebilds aufzeigt. Hier sind öffentlich verfügbare Informationen von besonderer Bedeutung, weil sie nicht eingestuft oder klassifiziert sind und somit zwischen Organisationen, Institutionen und Staaten ausgetauscht werden können. Ein intra-organisationales, inter-organisationales und multinationales Lagebild zu hybriden Bedrohungen sollte deshalb möglichst von einer Vielzahl von nationalen und supranationalen Behörden und Agenturen genutzt werden. Jede dieser Behörden und Agenturen kann dann ihre eigene Perspektive und ihre eigenen Erkenntnisse einbringen.

Source: Traversals Analytics and Intelligence GmbH. Erste Visualisierung eines digitalen Lagebildes „Hybrid Threat“, das auf der Taxonomie des Hybrid CoE und der KI-gestützten Auswertung von öffentlichen Informationen beruht.

Der Faktor Zeit ist bei der Verbreitung von Informationen von entscheidender Bedeutung. Informationen zu Lageveränderungen müssen in Echtzeit geteilt werden, weshalb sie auf technische Unterstützung angewiesen sind; dies wiederum bringt neue Sicherheitsrisiken mit sich und macht es erforderlich, die Verschlüsselung und Sicherung der Kommunikation zu gewährleisten. Eine solche Echtzeit-Plattform würde den Austausch von öffentlich verfügbaren Informationen im Allgemeinen stark fördern und das Lagebewusstsein für hybride Bedrohungen im Besonderen verbessern.[32] Dies erfordert jedoch eine kulturellen Wandel in vielen Behörden und den organisatorischen und gesetzgeberischen Willen zum Informationsaustausch.

Zusammenfassung

Die NATO und der Westen müssen ein noch tieferes Verständnis für hybride Bedrohungen und deren Konsequenzen generieren und eine einheitliche Strategie entwickeln, um dieser großen Herausforderung für die europäische Sicherheitsarchitektur und die gesamte Weltordnung tatsächlich zu begegnen. Die technischen Möglichkeiten des Zeitalters der Transparenz können dabei einen entscheidenden Mehrwert liefern.

Es wurde hier ein Ansatz vorgestellt, der auf einem theoretischen Konzept des Hybrid-CoE und einer angepassten technischen Unterstützung von OSINT durch KI und maschinellen Lernens basiert, um hybride Bedrohungen zu erkennen und in einem digitalen Lagebild darzustellen. Wenn KI-gestützte Systeme wie automatische Übersetzung, Geokodierung und NER auf konzeptionelle Überlegungen zu hybriden Bedrohungen angewendet werden, würde dies zu einer verbesserten Frühwarnung für ein erhöhtes Situationsbewusstsein beitragen und den Entscheidungsprozess deutlich unterstützen, auch wenn nicht alle hybriden Aktivitäten mit Sicherheit erkannt und ihre Urheber identifiziert werden können. In Großbritannien wird dies mit dem Hybrid Activity Monitoring Tool schon umgesetzt.

Weitere Forschung und vor allem Datenerhebung im Bereich der hybriden Bedrohungen, die mit anderen sicherheitspolitisch relevanten Bereichen wie Propaganda Awareness, Narrative Recognition oder Krisenfrüherkennung korrelieren, kann entscheidend dazu beitragen Licht in die Grey Zone zwischen Krieg und Frieden zu bringen. Die Technologie kann jedoch nur als Hilfsmittel im Rahmen umfassenderer Bemühungen zur zeitgemäßen sicherheitsrelevanten Erfassung und Analyse dienen, um die Herausforderungen hybrider Bedrohungen zu bewältigen.

Wenn KI-gestützte Systeme auf konzeptionelle Überlegungen zu hybriden Bedrohungen angewendet werden, würde dies zu einer verbesserten Frühwarnung für ein erhöhtes Situationsbewusstsein beitragen und den Entscheidungsprozess deutlich unterstützen.

Weiterhin wird die Daten- und Informationsfusion aus anderen Aufklärungsmethoden wie HUMINT, SIGINT und IMINT benötigt sowie ausgebildete Analysten gebraucht, die unteranderem Strukturierte Analysetechniken (SAT) und die Fusion von Erkenntnissen dieser anderen Informationsquellen beherrschen. Eine weitere Einschränkung ist, dass private Unternehmen wahrscheinlich über umfassendere Daten über staatlich gesponserte Akteure verfügen, diese aber nicht veröffentlichen, um Geschäftsgeheimnisse zu schützen. Darüber hinaus können einige öffentlich verfügbare Informationen vage oder unvollständig sein, so dass es schwierig ist, hybride Bedrohungen zu bestätigen, für die nur Daten aus einer einzigen Quelle verfügbar sind. Dennoch ist es höchste Zeit, mit der Umsetzung der konzeptionellen Ideen in die Praxis zu beginnen, um ein digitales Lagebild hybrider Bedrohungen zu ermöglichen.

Dr. Dirk Kolb ist CEO und Gründer der Traversals Analytics and Intelligence GmbH, das sich auf die KI-gestützte Analyse öffentlich verfügbarer Informationen sowie sozialer Medien in Hinblick auf Konfliktüberwachung und Katastrophenhilfe spezialisiert hat. Er verfügt über 15 Jahre Erfahrung in der zivilen Funksignalaufklärung (SIGINT) und promovierte an der Friedrich-Alexander-Universität Erlangen-Nürnberg in Computer Science.

Philipp Starz ist Senior Business Development Manager bei Traversals und bringt seine eigene militärische Einsatzerfahrungen aus Bundeswehr-Missionen im Kosovo und Irak mit. Er studierte Politikwissenschaft an der Universität Regensburg (B.A.), Internationale Beziehungen an der Technischen Universität Dresden und der Koç-Universität Istanbul (M.A.), Civil-Military Interaction an der Helmut-Schmidt-Universität Hamburg (M.A.) und Geschichte (M.A.) an der Friedrich-Alexander-Universität Erlangen-Nürnberg.

Oberst (GS) Sönke Marahrens ist Direktor der Community of Interest für Strategie und Verteidigung am Europäischen Kompetenzzentrum für die Bekämpfung hybrider Bedrohungen in Helsinki, Finnland. Er ist Berufsoffizier der Luftwaffe und war zuvor Forschungsleiter für Strategie und Streitkräfte am Deutschen Institut für Verteidigungs- und Strategische Studien in Hamburg. Neben einem Diplom in Informatik besitzt er einen Master-Abschluss des Royal Military College in Kingston, Kanada, und einen weiteren der Universität der Bundeswehr in Hamburg. Er wurde mit der NATO in Bosnien und im Kosovo eingesetzt und diente 2020 als Bereichsleiter Transition im HQ Resolute Support in Kabul, Afghanistan.

Bei den in diesem Artikel vertretenen Ansichten handelt es sich um die der Autoren.

[1] Patrick Cullen, ”Hybrid threats as a new ‘wicked problem’ for early warning,“ Hybrid CoE Strategic Analysis, Nr. 8, 2.

[2] Sean P. Larkin, “The Age of Transparency: International Relations Without Secrets,” Foreign Affairs, 95 (3): 136-146.

[3] E. H. F. Donkersloot, “Hybrid threats from the East: The Gerasimov doctrine and intelligence challenges for NATO,“ Militaire Spectator, 186 (9): 391–403, 2.

[4] Piret Pernik, “Hacking for Influence: Cyber Attacks Are Key to Russian Information Warfare,“ Per Concordiam – Journal of European Security and Defense Issues, 10 (1): 46–51, 50.

[5] Eitvydas Bajarūnas, “Addressing Hybrid Threats: Priorities for the EU in 2020 and Beyond,“ European View, 19 (1): 62–70, 67.

[6] Sebastiaan Reitjens, “A Warning System for Hybrid Threats – Is It Possible?,“ Hybrid CoE Strategic Analysis, Nr. 22, 3.

[7] Jake Harrington and Riley McCabe, “Detect and Understand: Modernizing Intelligence for the Gray Zone,“ CSIS Brief, 2.

[8] Sean Monaghan, Patrick Cullen and Njord Wegge, “Countering Hybrid Warfare: A Multinational Capability Development Campaign project,“ 30.

[9] „FAQ: Joint Framework on Countering Hybrid Threats,“ European Commission, 2016, https://ec.europa.eu/commission/presscorner/detail/it/MEMO_16_1250.

[10] „EU-HYBNET – Empowering a Pan-European Network to Counter Hybrid Threats,“ 2020, Euhybnet.Eu, 2020, https://euhybnet.eu/.

[11] Sean Monaghan, “Countering Hybrid Warfare: So What for the Joint Force?,“ PRISM 8 (2): 83–98, 90.

[12] Peter C. Gruters, and Katherine T. Gruters, “Publicly available information: Modernizing defense open source intelligence,“ Special operations journal, 4 (1): 97–102, 98.

[13] Paul B. Symon and Arzan Tarapore, “Defense Intelligence Analysis in the Age of Big Data,“ Joint Forces Quarterly, 2015, 5.

[14] „Bellingcat Auf Deutsch,“ Bellingcat, März 08, 2014, https://de.bellingcat.com/.

[15] Michael S. Baker, Deon V. Canyon, Sebastian Kevany and Jacob Baker, “Improving Pandemic Response with Military Tools: Using Enhanced Intelligence, Surveillance, and Reconnaissance,“ Disaster Medicine and Public Health Preparedness, 1–6 und Rose Bernard, G. Bowsher, C. Milner, P. Boyle, P. Patel und R. Sullivan, “Intelligence and Global Health: Assessing the Role of Open Source and Social Media Intelligence Analysis in Infectious Disease Outbreaks,“ Journal of Public Health, 26 (5): 509–14.

[16] Christopher Eldridge, Christopher Hobbs und Matthew Moran, “Fusing algorithms and analysts: open-source intelligence in the age of ‘Big Data’,“ Intelligence & National Security, 33 (3): 391–406, 9.

[17] Sebastiaan Reitjens, “A Warning System for Hybrid Threats – Is It Possible?,“ Hybrid CoE Strategic Analysis, Nr. 22, 5.

[18] A-F Rutkowski und C. Saunders, Emotional and Cognitive Overload: The Dark Side of Information Technology, (Oxon: Routledge).

[19] Damien Van Puyvelde, Stephen Coulthart und M. Shahriar Hossain, “Beyond the buzzword: big data and national security decision-making,“ International affairs, 93 (6): 1397–1416.

[20] Riccardo Ghioni, Mariarosaria Taddeo und Luciano Floridi, “Open Source Intelligence and AI: A Systematic Review of the GELSI Literature,“ AI & Society, 1–16, 1.

[21] Idem.

[22] John A. Gentry, “Cyber Intelligence: Strategic Warning Is Possible,“ International Journal of Intelligence and Counterintelligence, 1–26, 15.

[23] E. H. F. Donkersloot, “Hybrid threats from the East: The Gerasimov doctrine and intelligence challenges for NATO,“ Militaire Spectator, 186 (9): 391–403, 396.

[24] Ibid., 397.

[25] Sebastiaan Reitjens, “A Warning System for Hybrid Threats – Is It Possible?,“ Hybrid CoE Strategic Analysis, Nr. 22, 4.

[26] G. Giannopoulos, H. Smith und M. Theocharidou, “The Landscape of Hybrid Threats: A Conceptual Model Public Version,“ 2020, https://euhybnet.eu/wp-content/uploads/2021/06/Conceptual-Framework-Hybrid-Threats-HCoE-JRC.pdf.

[27] Cynthia M. Grabo, Handbook of warning intelligence, (Lanham: Rowman & Littlefield), 27.

[28] Njord Wegge und Thorsten Wetzling, “Countering hybrid threats through signals intelligence and big data analysis?,“ In: Intelligence Relations in the 21st Century, 69–88, (Cham: Springer International Publishing), 70.

[29] James M. Davitch, “Open Sources for the Information Age: Or How I Learned to Stop Worrying and Love Unclassified Data,“ Joint Force Quarterly,87 (4): 18–25, 22.

[30] James M. Davitch, “Open Sources for the Information Age: Or How I Learned to Stop Worrying and Love Unclassified Data,“ Joint Force Quarterly,87 (4): 18–25, 22.

[31] Sean Monaghan, “Countering Hybrid Warfare: So What for the Joint Force?,“ PRISM, 8 (2): 83–98, 90.

[32] Dick Zandee, Sico van der Meer und Adája Stoetman, “Countering hybrid threats: Steps for improving EU-NATO cooperation,“ Netherlands Institute of International Relations ‘Clingendael’, 28.