Abstract: Das Handeln des Menschen ist in einer konkreten Situation abhängig von den damit verbundenen Informationen. Eine solche Situation stellt auch der Konflikt zwischen verschiedenen Akteuren dar. Jeder Konflikt ist dabei von einem Konflikt im Informationsraum begleitet. Aber auch der Konflikt ausschließlich in diesem Raum ist vorstellbar. Wie komplex diese Konfliktform des Informationwar – der Konflikt mit und um Informationen – ist, wird im vorliegenden Artikel andiskutiert. Die kritische Auseinandersetzung mit Informationen ist für Entscheidungsträger in unterschiedlichen Institutionen und Organisationen von essenzieller Bedeutung, so auch in Konflikten. Die Darstellung von Methoden, welche aktuell auch im Ukraine-Konflikt zu beobachten sind, soll einer gewissen Sensibilisierung dienen.

Problemdarstellung: Welchen Wert beziehungsweise welche Relevanz hat die Information für den Krieg? Kann mit Informationen Krieg geführt werden?

Bottom-line-up-front: Informationen sind im Krieg von entscheidender Bedeutung. Zum einen dienen sie dazu den Gegner zu beeinflussen und zum anderen die Unterstützer entsprechend zu informieren.

Was nun?: Der klassische Kriegsbegriff ist stark vom Einsatz konventioneller Mittel geprägt. Er wirkt jedoch in jedem Fall immer auf die Psyche der Akteure und deren Unterstützer. Diese kognitive Einflussnahme erfolgt auf unterschiedlichen Ebenen durch einen Raum, welcher alle anderen Domänen der Kriegführung durchdringt. Information ist dabei nicht nur Mittel zum Zweck, sondern wird einerseits zum Ziel und andererseits zur Waffe in modernen Konflikten. Wie Information nun wirkt und in welcher Form sie in kriegerischen Auseinandersetzungen vorzufinden ist, wird in vorliegender Abhandlung dargestellt und diskutiert. Die Konfliktaustragung mittels Informationen ist dabei multidimensional und hoch komplex.

Source: shutterstock.com/husjur02

Von der Bedeutung der Information für den Krieg

Information ist ein mächtiger Parameter. Die gesamte menschliche Interaktion, sowohl zwischen Menschen, aber auch mit der Umwelt, baut auf Informationen auf. Einen Großteil seiner Geschichte musste die Menschheit, um Information nutzen zu können, direkt in Kontakt mit dem Träger dieser Informationen treten müssen. Der Informationsraum beschränkte sich also auf das unmittelbare Umfeld dessen, der die Information benötigte. Mit der technologischen Entwicklung wandelten sich die Informationsträger und mit ihnen die Informationsübertragung. Der Informationsraum weitete sich zusehends aus.[1]

Deutlich wird die Bedeutung von Information in der Entwicklung hinsichtlich der militärischen Fähigkeiten in diesem Bereich. So ist Information neben Kraft, Raum und Zeit der vierte operative Faktor für die Planung und Durchführung militärischer Einsätze. Der Cyber- und Informationsraum ist die fünfte Domäne der Kriegführung. Auch auf strategischer Ebene hat die Information eine wesentliche Bedeutung, ist sie doch neben dem Militär, der Wirtschaft und der Diplomatie eines der vier Machtinstrumente der Staaten.[2]

Der Cyber- und Informationsraum ist die fünfte Domäne der Kriegführung.

Dass Kriege von Informationen abhängig sind, liegt auf der Hand, aber die Kriegführung ausschließlich mittels Informationen, in einem eigenen Raum, stellt eine neue Herausforderung an die militärischen Kräfte aller Staaten.[3] Die Möglichkeit aus der virtuellen Welt heraus reale Effekte zu erzielen ist dabei eine vermeintlich neuartige Möglichkeit militärisch wirksam zu werden. Diese Form des Krieges findet auf unterschiedlichen Ebenen statt. Der Informationskrieg auf der politisch-strategischen Ebene wirkt dabei am breitesten, nämlich in der gesamten Zielbevölkerung. Er wird gesamtstaatlich organisiert und durch unterschiedliche Medien befördert. Auf der operativ-taktischen Ebene wird der Informationwar zu einem Mittel der Streitkräfte. Hier geht es zusätzlich zur politisch-strategischen Ebene um die direkte Unterstützung von Streitkräften in einer Auseinandersetzung mit einem Gegner. Zielräume sind im Informationskrieg nicht nur das Informationsumfeld, sondern auch der psychologische und der physische „Einsatzraum“.[4] Wann es sich in diesen Räumen um einen Krieg handelt, wie der Krieg als solcher zu fassen ist und wie er in den klassischen Kriegsbegriff einzureihen ist, wird im Folgenden dargestellt.

Vom Phänomen des Informationwar

Der Informationskrieg findet heute hauptsächlich über die Sozialen Medien und ähnliche Informationsträger (wie Fernsehen, Rundfunk, Printmedien) Großteils im Cyberraum, aber nicht nur ausschließlich dort, statt.[5] Hinsichtlich der Dimension, in welcher der Kampf mit und um Informationen ausgetragen wird, ist der Informationskrieg eine Form von Cyberkrieg.[6] Der Informationskrieg nutzt die Domäne Cyber sozusagen als Trägermedium. Libicki verortet den Cyberwar als eine von sieben Unterkategorien des Informationwar.[7] Diese Einteilung orientiert sich allerdings nicht an dem Raum, der Dimension der Kriegführung, in der um und mit Informationen gekämpft wird. Hier werden unterschiedliche Kategorien wie Mittel, Ziele, Akteure und Räume miteinander vermengt. Als Überbegriff scheint aber der Raum, in dem alle diese Handlungen stattfinden, zweckmäßiger. Die Verbindung von Cyber- und Informationsraum zu einer Domäne, in der alle diese Handlungen stattfinden, scheint hier geeignet zu sein. Alle bei Libicki angeführten Arten der Kriegführung nutzen den Cyberspace oder Komponenten daraus, um zu wirken. Die Benennung der übergeordneten Kategorie kann demnach als Informationsraum-Kriegführung oder eben als Cyberwar tituliert werden. Bedacht werden muss, dass Libicki den Begriff des Cyberwar nicht nach heutigem Verständnis fasst. Die heutige Auslegung des Cyberwar trifft eher jene Definition des Informationwar (IW) nach Shackelford:

„IW itself, in general, refers to a hostile attack by one hostile nation against the important IT systems and networks of another (as compared to a criminal or terrorist attack involving private parties). Second, IW refers to actions taken to defend IT systems and networks. IW waged by terrorists, or a hostile state, against any modern society replete with IT, such as the United States, is a matter of national concern.“[8]

Der Informationskrieg nutzt die Domäne Cyber sozusagen als Trägermedium. Libicki verortet den Cyberwar als eine von sieben Unterkategorien des Informationwar.

Nichtstaatliche Akteure, die in einem solchen Cyberwar hauptsächlich auftreten, sind allerdings nicht nur in kriminellen beziehungsweise terroristischen Angriffen tätig, sondern auch in der Lage auf staatlicher Ebene (mit) zu wirken.[9] Der Angriff auf IT-gestützte Systeme und die damit zu verarbeitenden Informationen sind das Ziel einer „hostile attack“ im obigen Verständnis. Der Systembegriff ist hier allerdings sehr eng gefasst und muss für die weitere Betrachtung durchaus offener gesehen werden. Zusätzlich ist neben dem Ziel des Informationwar auch dessen Zweck mit zu berücksichtigen. Der Zweck liegt – im Sinne von Clausewitz – im Wehrlosmachen des Gegners. Es handelt sich somit um eine Beeinflussung des gegnerischen Willens. Diese Form des Social Engineerings zielt darauf ab, Zielpersonen bestimmte Dinge tun beziehungsweise nicht tun zu lassen. Gewirkt wird dabei auf unterschiedlichen Wegen. Die gewünschte Verhaltensänderung eines Gegners oder Akteurs kann dabei aus dem physischen, dem psychologischen oder dem Informationsumfeld wieder in diese Räume hinein erzielt werden.[10]

„Social Engineering is the act of influencing someone`s behavior through manipulating their emotions, or gaining and betraying their trust to gain access to their system.“[11]

Zweck dieser Einflussnahme beziehungsweise Manipulation ist Zugang zum System der Zielpersonen zu erlangen und dort diese Änderungen hervorzurufen. Dabei ist das System (auch im Zusammenhang mit der Definition des IW) nicht rein technisch zu verstehen, sondern als gesamtes Aktions- und Interaktionssystem eines oder mehrerer Staaten und der darin lebenden und handelnden Menschen, in den drei genannten Bereichen, zu verstehen.

Dabei zielen diese Aktivitäten in den drei Bereichen immer auf die personale, kognitive Ebene. Diese muss somit auch in der vorliegenden Definition des Informationwar mitberücksichtigt werden. Der Cyberraum, jene Dimension, in der sich diese Form des Krieges abspielt, umfasst also vereinfacht drei wesentliche Komponenten, in denen auch Wirkung erzielt werden kann. Der Cyberraum besteht aus einer physikalischen (physisches Feld), einer logischen (Informationsumfeld) und eben einer personalen Ebene (psychologisches Feld).[12] Ein Angriff kann sich gegen eine oder eine Kombination mehrerer Ebenen richten. Dieser erfolgt im und auch aus dem Cyberraum heraus und wirkt auf die personale Ebene des Gegners, um eben sein Verhalten zu beeinflussen. Ein solcher Angriff kann dabei durchaus einer Ausübung von Gewalt oder bei Erreichen einer gewissen Intensität auch als bewaffneter Angriff gewertet werden.[13]

Von den Ebenen des Informationwar

Je nachdem auf welcher Ebene der IW stattfindet, wird er mit unterschiedlichen Mitteln und Methoden ausgetragen. Grundsätzlich sind dabei die politische, die (militär-)strategische, die operative und die taktische/gefechtstechnische Ebene zu unterscheiden. Der IW auf der politischen und strategischen Ebene wird über unterschiedliche Kanäle ausgetragen. Hier spielen vor allem die modernen Medien eine große Rolle. Dabei werden bestimmte Narrative eingesetzt, um eine entsprechende Stimmungslage im Großen zu erzeugen.[14] Diese Stimmungslage führt zu einer eindeutigen Parteinahme für die eine oder andere Konfliktpartei und erfolgt oft auf äußerst subtile Art und Weise. Filme, Medienstatements von Personen des öffentlichen Lebens, Dokumentationen, Berichte, Nachrichten, Youtube-Kanäle und dergleichen werden hier als Träger von Botschaften und Narrativen eingesetzt. Meist sind diese als Beeinflussung nicht direkt ansprechbar und wirken daher sehr unterschwellig.[15] Gefährlich sind nicht die offensichtlich propagandistischen Medien, sondern eben diese versteckten Botschaften, verborgen in „seriösem Kleid“. Sehr oft wirken auf diesen obersten Ebenen die Beeinflussungen durch Einsatz von Symbolen. Diese Symbolik wirkt doppelt dadurch, dass sie stellvertretend für eine Haltung zum Einsatz kommen.[16] Vorteile erringt auf dieser Ebene jener, der zuerst seine Narrative an die Zielgruppen[17] kommunizieren kann. Auf operativer und taktischer Ebene wirken die Maßnahmen des IW schon wesentlich spezifischer und zielgerichteter. Hier ist nicht ausschließlich die breite Bevölkerung oder eine Gruppe von politischen Entscheidungsträgern die Zielgruppe, sondern die Streitkräfte und ihr unmittelbares Umfeld selbst. Zweck ist hier Aktionen des Gegners zu be- beziehungsweise verhindern, sein Führungssystem zu beeinträchtigen oder den Akteur sogar nach eigenem Wunsch handeln zu lassen.[18]

Filme, Medienstatements von Personen des öffentlichen Lebens, Dokumentationen, Berichte, Nachrichten, Youtube-Kanäle und dergleichen werden hier als Träger von Botschaften und Narrativen eingesetzt. Meist sind diese als Beeinflussung nicht direkt ansprechbar und wirken daher sehr unterschwellig.

Von der Information als zentraler Ressource

Daten und Informationen sind die zentralen Bausteine des virtuellen Raumes[19]. Der Begriff der Information ist zwischen Empirie und Rationalität anzusiedeln. Er beinhaltet stets eine syntaktische und eine semantische Komponente. Die Informationsmenge gibt schließlich keinen Aufschluss darüber, welchen Belang die Information hat. Eine Information wird im Netz zur Interaktion benötigt und hat eine, die Realität beeinflussende, Bedeutung. Aufgrund von Informationen werden Handlungen ausgeführt oder unterlassen, sie geben Auskunft über Zustände in der virtuellen und realen Welt. Informationen werden im Netz codiert und als Daten übertragen und verarbeitet beziehungsweise gespeichert. Sie benötigt einen Träger. Dies kann zum einen Energie, in Form elektrischer Signale, zum anderen Materie, wie etwa ein Buch sein. Ohne Träger sind Informationen nicht existent. Anders als deren Träger ist die Information in der Lage, erhalten zu bleiben beziehungsweise vermehrt zu werden, wenn sie weitergegeben wird.

Gayken fasst die Information als Wissen und Meinen und sieht darin nicht nur die Schlüsselressource im Netz, sondern auch eines der potentiellen Angriffsziele.[20] Wie bereits dargestellt, wirken Konflikte auf zwei Arten im beziehungsweise aus dem Netz, zum einen auf die Informationen selbst, zum anderen durch die Informationen auf die reale Welt. Information als Ziel unterliegt der Manipulation, dem Diebstahl und der Zerstörung.[21] Diese Wirkungen auf die Information stellen eine große Gefahr dar.

Information als Ziel unterliegt der Manipulation, dem Diebstahl und der Zerstörung. Diese Wirkungen auf die Information stellen eine große Gefahr dar.

Information ist nicht nur mögliches Ziel von Angriffen, sondern auch eine mögliche Waffe. Die Waffen, welche im Informationsraum zur Anwendung gelangen, können ebenfalls auf Daten und Informationen aufbauen. Neben den Informationen selbst, die wie eine Waffe gegen den Willen des Gegners gerichtet sind, können Wirkmittel auf der Basis von Informationen, zum einen sogenannte Schadprogramme im Cyber- und Informationsraum eingesetzt werden. Zum anderen können Informationen in einem bestimmten Kontext zu beeinflussenden Fakten werden. Dabei ist es besonders interessant, dass Fakten nicht allein die Wirklichkeit abbilden, sondern durch den spezifischen Kontext erst etwas gewünschtes beschreiben. Fakten sind also nicht naturgegeben, sondern unterliegen einem Schaffungsakt.[22] Zudem können auch physische Waffen in diesem Raum zur Wirkung gebracht werden.[23]

Die möglichen Waffen können somit in drei Gruppen eingeteilt werden.[24] Zum einen haben wir die Gruppe der logischen oder virtuellen Waffen, dazu zählen Schadprogramme, die auf die Informationen im Cyberspace wirken.[25] Der zweiten Gruppe sind Waffen zuzurechnen, welche nicht auf die Informationen im Netz, zumindest nicht direkt, sondern auf die physische Infrastruktur des Cyberspace wirken.[26] Dazu zählen neben den konventionellen Mitteln spezielle Waffen, wie Nuklear-Elektromagnetische-Puls(NEMP)-Waffen. In den Bereich der physischen Waffen sind auch die physikalischen Hintertüren in der Hardware der Netzwerke zu zählen.[27] Der bewusste oder unbewusste Einbau von Schwachstellen in die Hardware ermöglicht deren Ausnutzung über spezielle Programme. Im Gegensatz zu den virtuellen und physischen Waffen haben die psychologischen Waffen, als dritte Gruppe, den Menschen, als Teil des Cyberspace, zum Ziel. Dabei geht es um die Beeinflussung von Individuen, um deren Vertrauen zu gewinnen und durch deren Manipulation an Informationen zu gelangen oder deren Verhalten beziehungsweise Haltung zu beeinflussen.

Durch die Schaffung einer Beziehung zur Zielperson und das Erlangen von Vertrauen, wird diese dazu gebracht, Handlungen zu setzen oder Informationen preiszugeben, welche dann zu deren Nachteil genutzt werden können.[28] Diese Ausnutzung zum Nachteil der Zielperson kann dann durch andere Waffen im Cyberspace oder in der realen Umwelt realisiert werden.[29] Die Wirkung durch die psychologische Waffe ist daher, anders als bei den anderen beiden Formen von Waffen, nicht unmittelbar gegeben. Durch die enge Verschränkung – von realer Handlung und kognitiver Einflussnahme – ergibt sich einerseits die Information als Ziel, aber andererseits auch als Waffe im Kampf im Cyber- und Informationsraum.[30]

Durch Ausnutzung von Einfallstoren physischer und/oder psychischer Natur ist die Wirkung auf beziehungsweise mit Informationen in der Realität und der Virtualität möglich. Information ist sowohl Mittel als auch Ziel von Angriffen. Die virtuelle Welt ist abhängig von der realen Welt und umgekehrt. Eine wechselseitige Beeinflussung ist somit angezeigt. Um den Krieg im Informationsumfeld zu fassen, ist eine Betrachtung beider Sphären, der Virtualität und der Realität, notwendig. Auf welche Art finden die Interaktionen im Netz statt, und wie äußert sich eine kriegerische Interaktion im Informationsraum?

Durch Ausnutzung von Einfallstoren physischer und/oder psychischer Natur ist die Wirkung auf beziehungsweise mit Informationen in der Realität und der Virtualität möglich. Information ist sowohl Mittel als auch Ziel von Angriffen.

Von der Interaktion in Informationsnetzen

Interaktionen im Netz reichen von der Unterstützung bis hin zur offensiven Gegnerschaft. Das Informationsnetz kann einerseits zur Gewinnung von Informationen genutzt werden und andererseits zur Verbreitung von Informationen, um zu informieren oder zu beeinflussen. Das Besondere daran ist die Entgrenzung und die daraus resultierende Reichweite von Interaktionen.[31] Um Informationen zu gewinnen oder sie zur Beeinflussung heranzuziehen, muss der Beeinflussende nicht vor Ort sein. Viele Maßnahmen finden nicht mehr an bestimmte Räume gebunden statt, sind also nicht mehr an territorialen Grenzen orientiert, es kann hier von einer Deterritorialisierung gesprochen werden.[32] Akteure handeln in Netzwerken, welche nicht von territorialer Zugehörigkeit abhängen.

Das Informationsnetz kann einerseits zur Gewinnung von Informationen genutzt werden und andererseits zur Verbreitung von Informationen, um zu informieren oder zu beeinflussen.

Es handelt sich um Funktionszusammenhänge und Interaktionen von, zu einem Netzwerk zusammengefügten, Informationsknotenpunkten. Dies können einzelne Individuen, Organisationen oder auch Computer sein.[33] Diese Interaktionen basieren auf Informationen, die über das Netz ausgetauscht werden. Das Netz erweitert somit die menschliche Wahrnehmungs- und Handlungsmöglichkeiten. Dabei ist ein direktes Gegenübertreten zwischen den Akteuren beziehungsweise Beteiligten an der Interaktion nicht mehr zwingend notwendig.

In der kriegerischen Auseinandersetzung im Informationsraum kommen daher bestimmte Methoden zur Anwendung. Anders als im konventionellen bewaffneten Konflikt sind die meisten der virtuellen Methoden der offensichtlichen Wahrnehmung entzogen. Die angewandten Verfahren orientieren sich an einem generellen Muster. Hier kann eine Analogie zur Luftkriegführung herangezogen werden. Nach Douhet erfolgt der Luftkrieg in drei Phasen.[34] Die erste Phase dient der Erlangung der Luftherrschaft, indem die gegnerische Luftwaffe und die gegnerische Führung zerschlagen werden. Es folgt in Phase zwei das Brechen des Widerstandes und des Willens zur Verteidigung, um in Phase drei den Sieg zu erlangen.

Um nun die Informationsüberlegenheit zu erringen, ist in Phase eins des Informationwar die Notwendigkeit gegeben, sich Zugang zum gegnerischen System – den Gedanken und Meinungen der zu Beeinflussenden – zu verschaffen, um neben der „Installation von entsprechenden Waffen“ (bestimmte Narrative und Gedankenmuster) auch Aufklärung und Informationsbeschaffung zu betreiben. Dazu gehört das Beeinflussen wichtiger Informationen. Phase zwei zielt auf den Willen des Gegners, indem Informationen in den Netzwerken geteilt werden, die das Denken und Handeln in eine bestimmte Richtung lenken. Diese Angriffe wirken oft mittelbar, weil der Gegner in einem solchen Konflikt sich meist von den beeinflussenden Informationen zu entkoppeln versucht. Hier sind die Informationen darauf ausgerichtet ein generelles Stimmungsbild zu kreieren, um in der öffentlichen Wahrnehmung den Gegner zu diskreditieren und durch gezielte Information die Zielgruppe der eigenen Unterstützer, in einer für die eigene Situation positive Richtung zu beeinflussen. In der letzten Phase werden, bei einem konventionellen Ansatz eigener Streitkräfte, diese mit Maßnahmen im Informationsraum unterstützt.

Vielfach ist die Phase eins jene, die im Frieden bereits erreicht ist. In Bezug auf eine Wettbewerbssituation zwischen Staaten ergibt sich die Nutzung von Wirkmitteln im Cyber- und Informationsraum, die es ermöglichen wichtige Informationen aus dem Netz zu generieren und dabei durch gezielte Informationskampagnen gewollte Handlungen grundzulegen. Dabei handelt es sich meist um offene Informationen, welche für jedermann zugänglich sind. Diese dienen dann dazu, eine Region von Interesse für das Gemeinwesen, analysieren und für eine mögliche kriegerische Auseinandersetzung vorbereiten zu können.[35] Diese Tätigkeiten, die der Generierung eines Lagebildes und der Aufbereitung eines potentiellen Einsatzraumes dienen, liegen vielfach unter der Wahrnehmungsschwelle, sie dienen vor allem dazu, um potentielle Ziele zu identifizieren beziehungsweise Mittel für eine gezielte Wirkung auf diese Ziele vorzubereiten. Bei der Wirkung durch Informationen auf die kognitive Ebene einzelner oder mehrerer Menschen wird die Information als solche selbstverständlich wahrgenommen, deren Zielsetzung aber oftmals nicht gleich erkannt.

Bei der Wirkung durch Informationen auf die kognitive Ebene einzelner oder mehrerer Menschen wird die Information als solche selbstverständlich wahrgenommen, deren Zielsetzung aber oftmals nicht gleich erkannt.

Diese Mittel werden nicht nur von Staaten angewandt, sondern auch von anderen Akteuren, wie zum Beispiel von großen Wirtschaftsunternehmen. Diese stehen in einer permanenten Wettbewerbssituation und nutzen den Informationsraum, um sich hier Vorteile gegenüber den Mitbewerbern zu verschaffen. Interessant im Zusammenhang mit dem Krieg im Netz ist die Inversion zum konventionellen Krieg. Dabei werden Sichtbarkeit und Betroffenheit zu wichtigen Faktoren.

Die Inversion besteht nun darin, dass vor allem Gemeinwesen nicht daran interessiert sind, ihre Tätigkeiten allzu offensichtlich durchzuführen. Die getätigten Maßnahmen im Informationsraum sollen wirken, ohne als Beeinflussung oder gar Manipulation wahrgenommen zu werden. Andere Gruppen wie Anonymous haben ihre Erfolge der Sichtbarkeit ihrer Aktionen zu verdanken. Bei diesen Gruppierungen ist die Beeinflussung unmittelbar und offensichtlich. Die Waffenwirkung im Informationwar ist mittelbar am Ziel ausgerichtet. Die Waffenwirkung im konventionell geführten Krieg ist hingegen unmittelbar wirksam. Anders ausgedrückt materialisiert sich die Wirkung beim konventionellen Krieg direkt, wobei hier auch auf der kognitiven Ebene gewirkt wird. Letztlich ist der Zweck in beiden Kriegsformen die oben genannte Wehrlosmachung des gegnerischen Willens.

Von der Rolle des Militärs im IW

Das Funktionsmodell der Landstreitkräfte nach Schadenböck und Scheucher beschreibt im Wesentlichen (aber nicht ausschließlich) die Wirkmöglichkeiten des Militärs auf unterschiedliche Akteure in einem Einsatzraum.[36] Unterschieden wird in diesem Modell zwischen kinetischen und nicht-kinetischen Wirkmitteln, sowie zwischen letalen und nicht-letalen Effekten.[37] Die Mittel des Informationwar sind mit Masse der Kategorie der nicht-kinetischen Wirkmittel zuzuordnen, obgleich es auch kinetisch wirkende Komponenten gibt. Auch sind bei den zu erzielenden Effekten beide Kategorien möglich. Einzig eine letale Wirkung auf Objekte ist auszuschließen, wobei diese nicht-letale Wirkung auf Objekte durchaus mittelbare letale Folgen für Personen haben kann.[38]

Die Wirkung kann durch vier Elemente sichergestellt werden, die einzeln oder in Kombination wirken.[39] Für die Informationskriegführung sind vor allem die Elemente Beeinflussen und Informieren von Bedeutung. Die Möglichkeiten durch Beeinflussung und Informieren zu wirken ist nicht nur für das Militär in einem Einsatzraum von Bedeutung, sondern kann sinngemäß auch auf den politisch-strategischen Informationskrieg Anwendung finden. Die Beeinflussung bringt nicht-kinetische Wirkmittel zum Einsatz, um auf Verhalten, Haltung, Ideologie, Vorstellung und Auffassungen zu wirken.[40] Ziel hierbei ist nicht die eigene Bevölkerung, sondern alle anderen Akteure in einem Einsatzraum der Streitkräfte. Diese Maßnahmen sind allerdings nicht durch das Militär nur auf einen konkreten Einsatz bezogen zur Anwendung zu bringen, sondern vor allem auf der politisch-strategischen Ebene zwischen konkurrierenden Staaten.

Die Möglichkeiten durch Beeinflussung und Informieren zu wirken ist nicht nur für das Militär in einem Einsatzraum von Bedeutung, sondern kann sinngemäß auch auf den politisch-strategischen Informationskrieg Anwendung finden.

Zur Durchsetzung von bestimmten Interessen werden hier Narrative genutzt, um dieses Ziel dann besser umsetzen zu können. Diese Beeinflussung findet in diesem Zusammenhang oft sehr subtil statt und wird oftmals gar nicht als solche wahrgenommen. Anders verhält es sich in einem konkreten Einsatz, da hier die Beeinflussung immer mit diesem kontextualisiert wird. Der Beeinflussung steht die Wirkung durch Informieren gegenüber. Sie dient vor allem der Steigerung der Resilienz der eigenen Bevölkerung gegenüber der Beeinflussungsmaßnahmen durch einen Gegner. Manchmal sind die Grenzen zwischen Beeinflussung und Informieren fließend. So werden bei der Information der eigenen Bevölkerung oftmals auch bestimmte Narrative vermittelt und eine gewisse „positive“ Beeinflussung durchgeführt.[41] Den Medien und der Kommunikation mit diesen Medien ist hier ein hoher Stellenwert beizumessen. Vor allem in Konflikten ist hier faktenbasiert mit der Zielgruppe zu kommunizieren, ohne jedoch etwas über die eigenen Streitkräfte preiszugeben. Der Großteil der beeinflussenden und auch der informierenden Maßnahmen erfolgt über den Cyber- und Informationsraum. Diese beiden Begriffe sind nicht so einfach voneinander zu trennen und werden vielfach synonym verwendet. Im Informationskrieg haben beide Räume eine sehr große Bedeutung.

Source: shutterstock.com/Gorodenkoff

Vom Raum im Informationwar

Zunächst war es möglich einfache Signale zu nutzen, um Entfernungen in der Kommunikation zu überwinden. Dann gelang es schriftliche Informationen als Nachrichten zu „übertragen“, es folgten der Ton und schließlich das Übertragen von Bildern. Heute ist es den meisten Menschen möglich alle Formen von Informationen, unabhängig vom Ort an dem die Information bereitgehalten wird, überall zu nutzen. Der Informationsraum wuchs und verkürzte die Entfernungen zwischen den Nutzern desselben. Er ist dabei einem steten Wandel ausgesetzt:

„The geography of cyberspace changes without warning, and software updates and network reconfiguration create an environment where insurmountable obstacles and golden opportunities can appear and disappear as if by magic.“[42]

Der Cyberspace wurde zu einem alle anderen Bereiche durchdringenden Raum, in dem auch Konflikte mit und um Informationen ausgetragen werden. Dabei stützt sich dieser Raum nicht nur auf technische Kommunikationsrelationen, sondern auch andere Informationsträger wie beispielsweise Printmedien dienen der Informationsverbreitung.

Der Mensch ist laut Spinoza die Einheit von Geist und Materie. Beim Verhältnis von Realität zur Virtualität verhält es sich ähnlich wie beim Verhältnis vom Sein zum Denken.[43] Für Spinoza ist beides eine Einheit, er beschreibt dies als Monismus, welcher Geist und Materie vereint.[44] Der Geist braucht die Erregung des Körpers durch einen anderen Körper, um diesen wahrnehmen, ihn erfassen zu können. Der Geist kann nicht direkt durch den Geist zum Denken angeregt werden.[45] Die Verbindung von Geist und Körper ist also notwendig.

Für Spinoza ist nicht der Geist derjenige, der den Körper zur Bewegung anregt, sondern der Körper erfährt nur durch einen anderen Körper einen bestimmten Zustand. Dennoch sind beide eins, Geist und Körper. Und der Geist braucht einen Körper, um das Denken zu ermöglichen und im Umkehrschluss benötigt der Körper den Geist, um Handlungen zu ermöglichen. Ähnlich verhält es sich mit dem Cyberspace. Dieser besteht aus einer virtuellen Komponente, dem Geist in Spinozas Sinn und dem Körper, dem physikalischen Netz. Es stehen einander also reine Virtualität und reine Realität gegenüber. Der Cyberspace ist weder das eine noch das andere, er ist mehr.

Der Geist braucht die Erregung des Körpers durch einen anderen Körper, um diesen wahrnehmen, ihn erfassen zu können.

Wie wird dieser Raum nun für die Informationskriegführung nutzbar? Informationen werden in ihm geteilt und übertragen. Die Information liegt entweder in schriftlicher oder aber, wie in den meisten Fällen, bildlich vor. Sie wird an der Informationsquelle aufgenommen umgewandelt – in Daten – übertragen und an der Informationssenke empfangen. Dort wird sie in ihre ursprüngliche Form gebracht und dem Empfänger wieder zugänglich gemacht.[46] Die Möglichkeit hier zu wirken ergibt sich in fünf Bereichen. Es kann die Information direkt an der Quelle, bei der Umwandlung, der Übertragung, in der Senke oder bei der Rückumwandlung beeinflusst werden. Zudem gibt es die personale, kognitive Einflussnahme direkt bei den Akteuren, dem Sender und dem Empfänger, dieser Kommunikationsrelation. Akteure sind jene die Informationen generieren, die sie Auswerten beziehungsweise Bewerten und jene, die konkrete Handlungen darauf setzen. Information wirkt indirekt durch das was sie in den Menschen auslöst beziehungsweise dann direkt, wenn Information in technischen Systemen Auswirkungen zeitigt. Hier zeigt sich also der Geist-Körper-Zusammenhang den Spinoza schon angesprochen hat.

Von der Rolle von Daten, Fakten, Fiktionen, Hypothesen und Illusionen

Information liegt entweder in Sprache, Zahl oder Bild vor.[47] Alle drei Formen von Information kann in Form von Daten umgewandelt, übertragen und für viele Menschen gleichzeitig verfügbar gemacht werden. Zunächst scheint die Information (in Form von Daten) wertfrei vorzuliegen, wird durch Bewertung, Interpretation und Verarbeitung zu einem Fakt, der nicht unbedingt die reale Situation widerspiegelt. In dem Wort Fakt steckt, wie bereits beschrieben, der Akt als schaffender, herstellender Begriff. Fakten sind somit etwas Gemachtes.[48] Werden Informationen vermittels der Sprache dargestellt so können diese faktual, fiktional oder hypothetisch sein. Die Illusion ist durch Sprache nicht darstellbar.[49] Der Fakt ist nah an der Realität (abhängig von der Art und Weise der Interpretation), während die Fiktion sich an einem Modell und die Hypothese sich an ihrer Falsifizierbarkeit orientiert.[50] Die Illusion arbeitet mit dem Bild und zeigt uns Dinge, die so nicht in der Realität vorzufinden sind. Ob Informationen nun durch Sprache, Zahlen oder Bilder repräsentiert sind, sie können leicht verändert werden. Informationen wie nun immer einzuordnen, können aber auch wirken, wenn sie nicht vorliegen. Das ist dann der Fall, wenn verfügbare Informationen einfach blockiert und den (potentiellen) Empfängern erst gar nicht zugänglich gemacht werden.

Die Illusion arbeitet mit dem Bild und zeigt uns Dinge, die so nicht in der Realität vorzufinden sind. Ob Informationen nun durch Sprache, Zahlen oder Bilder repräsentiert sind, sie können leicht verändert werden.

Die Information kann, wenn sie in Form von Daten vorliegt – also vor der Bewertung beziehungsweise Interpretation, aber auch danach, wenn die Information zu Übertragungszwecken wieder in Datenpakete zerlegt wird[51] – in den jeweiligen Übertragungsnetzwerken bewirkt werden. Die Manipulation reicht dabei von der kompletten Löschung einzelner oder ganzer Datenstränge bis hin zur Veränderung und Verfälschung der Daten, so dass am Ende keine oder falsche Informationen daraus generiert werden. Ein besonderes Beispiel ist dabei die Manipulation von Steuerungsdaten in einer iranischen Urananreicherungsanlage unter gleichzeitiger Manipulation der Kontrollanzeigen durch das Schadprogramm Stuxnet.[52] Fakten entstehen durch die Bewertung beziehungsweise Interpretation vorliegender Tatsachen in der Realität und deren Weiterverbreitung. Das Bedeutet die Qualität der Fakten hängt davon ab, in welchen Kontext die vorliegenden Informationen gesetzt wurden und wie nah an der vorzufindenden Realität sie sich orientieren. Wenn es einen „[…] manipulativen Überhang an Fiktionalität über die Faktizität[…]“ gibt so wird Information zum Fake.[53]

Die Fiktion ist oft dann notwendig, wenn zu wenige oder gar keine Fakten vorliegen und trotzdem Entscheidungen getroffen und Maßnahmen umgesetzt werden müssen. Fiktionen können aber wie beschrieben auch manipulativ eingesetzt werden. Sie haben also einerseits positive aber andererseits auch negative Aspekte. Der Wert des Bildes als Informationsträger im IW ist darauf zurückzuführen, dass eben mit diesem durch Illusion besonders auf der kognitiven Ebene gewirkt werden kann. Bilder, die durch ihre rasche Erfassbarkeit sehr schnell wirken, sind dabei sehr wirkmächtig.

Fiktionen können aber wie beschrieben auch manipulativ eingesetzt werden. Sie haben also einerseits positive aber andererseits auch negative Aspekte.

Das Spannende am Informationwar ist, dass die Wirkung auf unterschiedliche Weise erzielt werden kann. Folgen wir dem Modell der Wissenspyramide,[54] so kann auf allen Ebenen gewirkt werden. Es können Zeichen, Daten und Information beeinflusst werden. Hinzu kommt, dass selbst Wissen – im Sinne von Fakten – manipulierbar ist und es so zu Entscheidungen und daraus resultierenden Handlungen kommt, die beeinflussbar und gelenkt sind. Angriffe sind somit, nach der Informationstheorie von Shannon,[55] von der Quelle über den gesamten Übertragungsweg bis zur Senke möglich.

Vom IW im Rahmen eines bewaffneten Konfliktes

Der Wert der Information und darauf aufbauend der Wert des Informationwar zeigt sich konkret in sehr ausgeprägter Form am aktuellen Ukraine-Konflikt.[56] Der Cyber- und Informationsraum war schon im Vorfeld der Ereignisse des Jahres 2014 von großer Bedeutung und hat diese bis heute beibehalten. Der Informationskrieg ist die eine Front, die sich bis nach Amerika ausgedehnt hat. Dabei haben die Informationen beider Seiten unterschiedliche Ziele und Mittel, um Effekte in diesem abseits der militärischen Auseinandersetzung geführten Konflikt zu erzielen. Welche Mittel sind hier nun anzusprechen? Abhängig von der jeweiligen Ebene können hier einige Maßnahmen angesprochen werden. Die Bereitstellung der Informationen ist hier augenscheinlich die erste Möglichkeit breit wirken zu können. Die Einschränkung dieser Möglichkeit durch das Abschalten von Medien des Gegners und der damit einhergehenden Nichtverfügbarkeit alternativer Darstellungen zum Konflikt, sind eine sehr wirksame Methode Informationsüberlegenheit zur Thematik herzustellen.

Das Lancieren von alternativen Fakten zu bestimmten Vorgängen im Konfliktraum – oder aber das andauernde Verbreiten von bestimmten Narrativen – ist zum Standard im Informationwar im Ukraine-Konflikt geworden. Eine große Rolle spielt auch die medial veröffentlichte Meinung gegenüber der öffentlichen Meinung, die durchaus auseinander gehen können. Diese Methoden werden von allen Konfliktakteuren gleichermaßen angewandt. Der ukrainische Präsident nutzt auf der politischen und strategischen Ebene seinen medialen Hintergrund aus der Film- und Unterhaltungsindustrie. Sein engster Beraterkreis besteht zu einem Großteil aus Medienexperten.[57] Die Macht der Bilder wird in Verbindung mit gezielten Botschaften genutzt, um hier eine Informationsüberlegenheit zu generieren. In der westlichen Berichterstattung wird diese noch durch die Unterbindung der russischen Medien weiter verstärkt. Der Konflikt in der Informationsdomäne wird seit Ausbruch der Kampfhandlungen, in der westlichen Wahrnehmung, eindeutig von den Ukrainern bestimmt.

Die Macht der Bilder wird in Verbindung mit gezielten Botschaften genutzt, um hier eine Informationsüberlegenheit zu generieren. In der westlichen Berichterstattung wird diese noch durch die Unterbindung der russischen Medien weiter verstärkt.

Welche Auswirkung dies in Russland hat, lässt sich nur eingeschränkt beurteilen, da einerseits die veröffentlichte Meinung westlichen Ursprungs, auf Grund der Unterdrückung westlicher Medien und andererseits die Rezeption russischer Medien im Westen, eingeschränkt ist.

Auf der operativen und taktischen Ebene sind vor allem die Sozialen Medien Träger des Gefechtes im Cyber- und Informationsraum. Die Wirkung wird durch Blogger und Influencer erreicht, die bestimmte Narrative auf der politischen und strategischen Ebene einerseits verstärken oder die des Gegners diskreditieren. Durchaus staatlich unterstützt liegt hier die Hauptlast der Aktionen bei nicht-staatlichen Akteuren. Wie begegnet man nun der Einflussnahme durch Maßnahmen aus dem Informationwar?

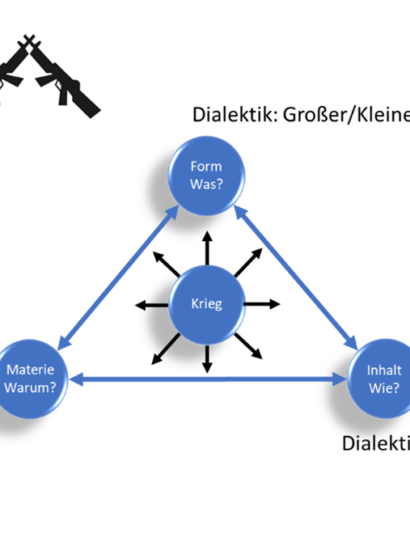

Wichtig ist eine akademische Auseinandersetzung mit der Thematik. Das wissenschaftliche Prinzip der Dialektik scheint hier besonders zielführend zu sein. Die Prüfung eines Standpunktes einer Information an einem gegensätzlichen Standpunkt ist dabei der Kern der Auseinandersetzung mit Informationen. Dabei sind aber auch die Umstände, die der Information zu Grunde liegen mit zu berücksichtigen. Die Frage nach dem „Warum, Wie und Was“ einer Informationsverbreitung muss betrachtet werden.[58] Da der Geist, die kognitive Ebene, Ziel der Information ist, muss auch mit Empirie und Rationalität vorgegangen werden, um Informationen zu erfassen, zu bewerten und sich dann ein Urteil bilden zu können.[59] Bildung und ein kritischer Geist sind die Instrumente, mit denen eine Resilienz gegenüber Manipulation und Beeinflussung erzielt werden kann.

Oberst des Generalstabsdienstes Prof. (FH) Ing. Mag. (FH) Georg KUNOVJANEK, MSD PhD; Forschungsinteresse: Führungskraft, Führungsverfahren und Führung im Cyberspace. Publikationen: Georg Kunovjanek, Georg Maier, Die Militärische Führung im Lichte von Niccolo Machiavelli, Österreichischen Militärische Zeitschrift, LXI. Jahrgang, Heft 05, (September/Oktober 2021): 555-563. Georg Kunovjanek, Cyber – Die Domäne der vernetzten Unsicherheit (Berlin: Miles-Verlag, 2021). Akademisches Betätigungsfeld: Studiengangsleiter des FH-BaStg Militärische informations- und kommunikationstechnologische Führung. Bei den in diesem Artikel vertretenen Ansichten handelt es sich um die des Autors. Diese müssen nicht mit jenen des Bundesministeriums für Landesverteidigung übereinstimmen.

[1] Bert Klauninger, “Cyberspace als ein selbstorganisierendes System,” last accessed May 20, 2020, http://archive.gpi-online.de/files/_klauninger_cyberspace.pdf, 8.

[2] Jason Andress, Steve Winterfeld, “Cyber Warfare, Techniques, Tactics and Tools for Security Practitioners,” (Waltham: 2011), 7.

[3] Ralf Bendrath, “Militärpolitik, Informationstechnologie und die Virtualisierung des Krieges,” in Forschungsgruppe Informationsgesellschaft und Sicherheitspolitik FoG:IS, Texte zur Sicherheitspolitik in der Informationsgesellschaft, 1997-99, FoG:IS Arbeitspapier Nr. 1, (1999), 33.

[4] Dieter Schadenböck, Siegward Schier, “Beeinflussen und Informieren auf taktischer Ebene,” in Lehrskriptum des Instituts für Höhere Militärische Führung der Landesverteidigungsakademie, BMLVS (Ed.), (Wien: 2016), 15-28.

[5] “Defending Ukraine: Early Lessoms from the Cyber War,” Microsoft, last accessed July 30, 2022, https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE50KOK, 3.

[6] Ibid., 12-22.

[7] Martin C. Libicki, “What Is Information Warfare?,” (Washington: National Defense University, 1995), 7.

[8] Scott J. Shackelford, “From Nuclear War to Net War: Analogizing Cyber Attacks in International Law,” in Berkeley Journal of International Law, (Berkeley: 2009), 199-200.

[9] “Defending Ukraine: Early Lessons from the Cyber War,” Microsoft, last accessed July 30, 2022. https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE50KOK, 14.

[10] Dieter Schadenböck, Siegward Schier “Beeinflussen und Informieren auf taktischer Ebene,” in Lehrskriptum des Instituts für Höhere Militärische Führung der Landesverteidigungsakademie, BMLVS (Ed.), (Wien: 2016), 29.

[11] Jason Andress, Steve Winterfeld, “Cyber Warfare, Techniques, Tactics and Tools for Security Practitioners,” (Waltham: 2011), 139.

[12] W. Heintschel von Heinegg, “Völkerrechtliche Fragen im Cyber- und Informationsraum,” Verteidigungsausschuss des Deutschen Bundestages, Öffentliche Anhörung, (Berlin: 2020), 1.

[13] Ibid., 2-9.

[14] “Defending Ukraine: Early Lessoms from the Cyber War,” Microsoft, accessed July 30, 2022, https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE50KOK, 14.

[15] Ibid., 12.

[16] Anm. d. Verf.: Das Symbol Z im Ukrainekonflikt steht synonym für die russische Aggression auf der einen Seite und andererseits für die russischen Streitkräfte (Nach Westen Запад, Zum Sieg За победе oder Verteidigung защита) selbst.

[17] “Defending Ukraine: Early Lessons from the Cyber War,” Microsoft, last accessed July 30, 2022, https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE50KOK, 13.

[18] Dieter Schadenböck, Siegward Schier, “Beeinflussen und Informieren auf taktischer Ebene,” in Lehrskriptum des Instituts für Höhere Militärische Führung der Landesverteidigungsakademie, BMLVS (Ed.), (Wien: 2016), 29.

[19] Thorsten Hülsmann, “Geographie des Cyberspace,” Wahrnehmungsgeographische Studien, Band 19, (Oldenburg: 2000), 52-54.

[20] Sandro Gaycken, “Cyberwar. Das Internet als Kriegsschauplatz,” (München: 2011), 93-120.

[21] “Defending Ukraine: Early Lessons from the Cyber War,” Microsoft, last accessed July 30, 2022, https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE50KOK, 1.

[22] Konrad P. Liessmann, “Als ob! Die Kraft der Fiktion,” in Als ob! Die Kraft der Fiktion, Philosophicum Lech, Konrad P. Liessmann (Ed.), (Wien: Paul Zsolnay Verlag 2022), 14.

[23] “Defending Ukraine: Early Lessons from the Cyber War,” Microsoft, last accessed July 30, 2022, https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE50KOK, 7-8.

[24] Jason Andress, Steve Winterfeld, “Cyber Warfare, Techniques, Tactics and Tools for Security Practitioners,” (Waltham: 2011), 119-152.

[25] Peter Sommer, Ian Brown, “Reducing Systemic Cybersecurity Risk,” OECD Project on Future Global Shocks, (2011), 24-25. Anm. d. Verf.: Die Wirkung ist dabei nicht nur auf den Cyberspace beschränkt, sondern kann indirekt auf die davon abhängige Infrastruktur wirken.

[26] Ibid., 27-28.

[27] Jason Andress, Steve Winterfeld, “Cyber Warfare, Techniques, Tactics and Tools for Security Practitioners,” (Waltham: 2011), 126-127.

[28] Ibid., 140.

[29] “Defending Ukraine: Early Lessons from the Cyber War,” Microsoft, last accessed July 30, 2022, https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE50KOK, 8.

[30] Yvonne Hofstetter, “Der unsichtbare Krieg. Wie die Digitalisierung Sicherheit und Stabilität in der Welt bedroht,” (München: Droemer Verlag 2019), 78.

[31] “Defending Ukraine: Early Lessons from the Cyber War,” Microsoft, last accessed July 30, 2022, https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE50KOK, 10.

[32] Dirk Freudenberg, “Theorie des Irregulären. Partisanen, Guerillas und Terroristen im modernen Kleinkrieg,” (Wiesbaden: 2008), 37.

[33] Ibid., 41.

[34] Albert A. Stahel, “Klassiker der Strategie. Eine Bewertung,” (Zürich: 2004), 212.

[35] “Defending Ukraine: Early Lessons from the Cyber War,” Microsoft, last accessed July 30, 2022, https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE50KOK, 12-14.

[36] Dieter Schadenböck, Gregor Scheucher, “Das Funktionsmodell der Landstreitkräfte,” in Österreichische Militärische Zeitschrift, 1/2016, (Wien: 2016), 56-60.

[37] Ibid., 58.

[38] Idem.

[39] Idem.

[40] Idem.

[41] “Defending Ukraine: Early Lessons from the Cyber War,” Microsoft, last accessed July 30, 2022, https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE50KOK, 13.

[42] Kenneth Geers, “Strategic Cyber Security: Evaluating Nation-State Cyber Attack Mitigation Strategies with DEMATEL,” (Dissertation, Tallinn University of Technology, 2011), 105.

[43] Vortrag von Prof. Dr. Ropolyi zur virtuellen Realität im Rahmen des Humanwissenschaftlichen Kolloquiums zum Thema Militär im Cyberspace, Landesverteidigungsakademie, 04.12.2012.

[44] Baruch Spinoza, “Ethik. In geometrischer Weise behandelt in fünf Teilen,” (Leipzig: 1975), 83-85.

[45] Ibid., 159-160.

[46] Claude Shannon, “A Mathematical Theory of Communication,” reprinted from The Bell System Technical Journal Vol. 27, (1948), 2.

[47] Matthias Burchardt, “Geistlose Traumfabriken – Phantasmagorien der Bildungsreform,” in Als ob! Die Kraft der Fiktion, Philosophicum Lech, Konrad P. Liessmann (Ed.), (Wien: Paul Zsolnay Verlag 2022), 73.

[48] Konrad P. Liessmann, “Als ob! Die Kraft der Fiktion,” in Als ob! Die Kraft der Fiktion, Philosophicum Lech, Konrad P. Liessmann (Ed.), (Wien: Paul Zsolnay Verlag 2022), 14.

[49] Ibid., 142.

[50] Ibid., 13.

[51] Klaus Fuchs-Kittowski, “Wissens-Ko-Produktion – Verarbeitung, Verteilung und Entstehung von Informationen in kreativlernenden Organisationen,” (Hamburg), 21.

[52] Nicolas Falliere, Liam O Murchu, Eric Chien, “W32.Stuxnet Dossier,” (Cupertino: Symantec Corporation 2011), 2.

[53] Thomas Strässle, “Faketionales Erzählen – Über die Erfindung von Wahrheit,” in Als ob! Die Kraft der Fiktion, Philosophicum Lech, Konrad P. Liessmann (Ed.), (Wien: Paul Zsolnay Verlag 2022), 38.

[54] Klaus Fuchs-Kittowski, “Wissens-Ko-Produktion – Verarbeitung, Verteilung und Entstehung von Informationen in kreativlernenden Organisationen,” (Hamburg), 21.

[55] Claude Shannon, “A Mathematical Theory of Communication,” reprinted from The Bell System Technical Journal Vol. 27, (1948), 2.

[56] “Defending Ukraine: Early Lessons from the Cyber War,” Microsoft, last accessed July 30, 2022, https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE50KOK.

[57] Florian Niederndorfer, “PR-Profis in Olivgrün: Selenskyjs wichtigste Berater im Überblick,” Der Standard, last accessed July 28, 2022, https://www.derstandard.at/story/2000134422919/pr-profis-in-olivgruenselenskyjs-wichtigste-berater-im-ueberblick.

[58] Simon Sinek, “Frag immer erst: warum, Wie Führungskräfte zum Erfolg inspirieren,” (München: 2021), 39-51.

[59] Georg Kunovjanek, Georg Maier, “Das „neue“ Theresianische Führungsmodell – Von der Trinität der Führung,” Armis et Litteris Band 37, (Wiener Neustadt: 2022), 26.