Abstract: Im Juli 1914 befand sich Europa in einer Eskalationsspirale, welche schließlich in der Katastrophe des Ersten Weltkrieg mündete. Zahlreiche politische Initiativen in jenem Sommer gingen ins Leere, am Ende führten alle europäischen Mächte ihre Mobilisierungs- und Aufmarschpläne sowie militärischen Operationen durch. Ein wesentlicher Eskalationstreiber dieses Juli 1914 waren Eisenbahnpläne. Über Jahre ausgearbeitet, erforderten sie eine unmittelbare Entscheidung zum Krieg, da andernfalls das „große Eisenbahnrennen“ nicht mehr gewonnen werden konnte. Heute sind Streitkräfte nicht mehr von der Eisenbahn als strategisches Transportmittel abhängig. Diese wurde aber durch andere „Eskalationstreiber“ abgelöst: Angriffe im Cyber-Raum beispielsweise. Der vorliegende Artikel diskutiert, wie durch Angriffe im Cyber-Raum Krisen in kürzester Zeit eskalieren und zu einem Krieg führen können.

Bottom-line-up-front: Angriffe im Cyber-Raum besitzen das Potenzial unmittelbare Effekte zu erzielen, die in weiterer Folge zu einem konventionell-militärischen, internationalen bewaffneten Konflikt, also einem Krieg, führen können.

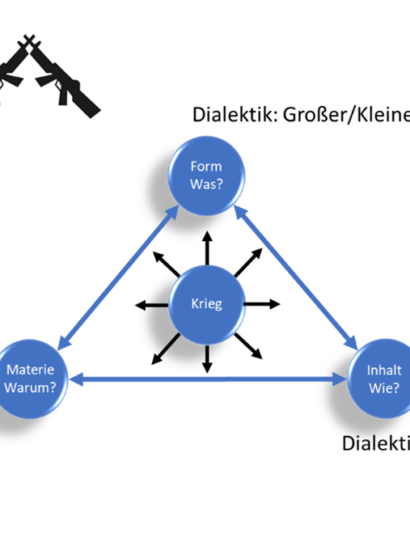

Problemdarstellung: Ein reiner „Cyber-Krieg“ hat bisher und wird vermutlich auch in Zukunft nicht stattfinden. Können Cyber-Angriffe dennoch auf Grund ihres Eskalationspotenzials innerhalb kurzer Zeit einen bewaffneten konventionellen Konflikt auslösen?

Was nun?: Regierungen müssen sich der Abhängigkeit von Computernetzwerken bewusst sein. Für Krisensituationen müssen neue mögliche Handlungs- und Entscheidungsalternativen vorbereitet werden. Essentielle (militärische) Computernetzwerke müssen robust und redundant aufgebaut sein.

www.shutterstock.com/diy13

Eskalationsdynamiken durch Eisenbahnpläne im Juli 1914

Bereits in der zweiten Hälfte des 19. Jahrhunderts war absehbar, dass die Eisenbahn eine zentrale Rolle in zukünftigen Kriegen spielen wird. Dementsprechende Planungen zur Mobilisierung, zum Aufmarsch und zur entsprechenden logistischen Versorgung von Millionen von Soldaten und deren Gerät im Rahmen der Massenheere nahmen alle europäischen Großmächte vor. Beispielsweise baute Frankreich ab 1877 ein nationales Eisenbahnnetz militärisch wichtiger Linien auf,[1] auch in Russland, wo der Kriegsminister 1873 einen massiven Ausbau der Eisenbahnlinien gegen Westen forderte, sollten insgesamt ca. 4.000 Kilometer an strategischen Eisenbahnstrecken errichtet werden.[2]

Ebenso investierten das Deutsche Reich und die österreich-ungarische Monarchie, trotz eines Spannungsfeldes zwischen wirtschaftlichem Nutzen und militärstrategischer Notwendigkeit, massiv in den Ausbau von strategischen Eisenbahnlinien und Infrastrukturen. Der spätere Chef des preußisch-deutschen Generalstabes, Alfred Graf von Schlieffen, stellte bereits in seiner Cannae Studie fest, dass „[…] der Aufmarsch jeder Armee durch die Eisenstraßen bedingt und gegeben“[3] sei. Strategische Eisenbahnlinien unterschieden sich in vielerlei Hinsicht von primär zivil genutzten Strecken: Sie wurden zum Beispiel mit größeren Kurvenradien geplant, waren meist abseits großer Bevölkerungs- oder Industriezentren angelegt und wiesen eine andere Infrastruktur der Bahnhöfe auf, manche Bahnsteige waren bis zu einem Kilometer lang, um einen raschen Umschlag zu gewährleisten und dergleichen.

Die Mobilisierungs- und Aufmarschpläne enthielten enorme logistische Herausforderungen. Im Rahmen des deutschen Aufmarsches gegen Frankreich sahen die Eisenbahnpläne die Durchführung von rund 9.000 Transporten mit Zügen vor. Diese sollten innerhalb von elf Tagen in etwa zwei Millionen Soldaten, ca. 900.000 Pferde und zusätzlich schwere Waffensysteme, Ausrüstung und andere Versorgungsgüter in die Konzentrationsräume, also die Bereitstellungsräume, transportieren.[4] Nicht berücksichtigt sind hierbei die zuvor notwendigen Transporte im Rahmen der Mobilisierung, einschließlich der Heranführung von Reservisten zu ihren Stammtruppenkörpern.

Die Generalstäbe und Staatskanzleien standen im Juli 1914 daher vor einem strategischen Dilemma: Um die jeweiligen Kriegspläne umsetzen zu können, mussten die Truppen rechtzeitig in geplante Positionen gebracht werden, um damit die Initiative im Krieg zu gewinnen. Dies erforderte ein rechtzeitiges Auslösen der minutiös geplanten Eisenbahntransporte, die in einem komplexen Zusammenspiel ineinandergreifen sollten. Die Diskussion im Sommer 1914 drehte sich daher um die Frage, wann mobilisiert werden muss. Eine verzögerte Mobilisierung würde den geplanten Einsatz unmöglich machen. Feindliche Streitkräfte würden das „große Eisenbahnrennen“[5] gewinnen, die Ausgangsstellungen zuerst erreichen und der Krieg würde von Anbeginn verloren sein.

Die Diskussion im Sommer 1914 drehte sich daher um die Frage, wann mobilisiert werden muss. Eine verzögerte Mobilisierung würde den geplanten Einsatz unmöglich machen.

Als der deutsche Kaiser am 30. Juli 1914, in der Hoffnung einer englischen Neutralität, den Aufmarsch gegen Frankreich stoppen und die Truppen gegen Russland umdirigieren wollte, antwortete der preußisch-deutsche Generalstabschef: „der Aufmarsch eines Millionenheeres lasse sich nicht improvisieren, er sei das Ergebnis einer vollen, mühsamen Jahresarbeit und könne, einmal festgelegt, nicht verändert werden. Wenn Se. Majestät darauf bestehen, das gesamte Herr nach Osten zu führen, so werde er kein schlagfertiges Heer, sondern einen wüsten Haufen ungeordneter bewaffneter Menschen ohne Verpflegung haben.“[6] In Österreich-Ungarn trat genau dieses Chaos ein. Gemäß Planungen waren die österreich-ungarischen Streitkräfte in drei Staffeln geteilt. Staffel A sollte gegen Russland aufmarschieren, Staffel C gegen Serbien und Staffel B sollte, je nach Entwicklung, im Schwergewicht eingesetzt werden. Dies war zu Beginn Serbien. Durch einen plötzlichen Sinneswandel des Generalstabschefs, Feldmarschall-Leutnant Conrad von Hötzendorf, sollte die Staffel B mitten im angelaufenen Aufmarsch doch nach Galizien gegen Russland marschieren. Dies, verbunden mit Verzögerungen innerhalb der Staffel A, führte zu einem stockenden Aufmarsch und im Endeffekt zu einem Zeitverlust von zwei Wochen. Österreich-Ungarn befand sich damit gegenüber Russland von Anfang an in der Defensive.[7]

Das strenge Regime der Eisenbahnfahrpläne schuf somit eine Eskalationsdynamik, im Sinne einer „use it, or loose it“-Logik, die eine politische Beilegung des Konflikts erschwerte und damit, neben anderen Faktoren, zur Katastrophe des Ersten Weltkriegs führte.

Im Sommer 1914 mobilisierten die europäischen Staaten ihre Streitkräfte und der Erste Weltkrieg, auch der Große Krieg genannt, begann. Millionen von Soldaten wurden einberufen und Abermillionen Tonnen Waffen, Munition und Ausrüstung aus Lagern und Kasernen geholt und für den Transport vorbereitet, um gegen die feindlichen Streitkräfte eingesetzt werden zu können. Der Große Krieg unterschied sich in vielerlei Hinsicht von den vorherigen Kriegen. Die Industrialisierung/Technologisierung und die Massenarmeen bestimmten den Charakter des Krieges und ein erwarteter kurzer Krieg wurde zu einem zähen Grabenkrieg, der bis 1918 andauerte und die europäische Ordnung grundlegend veränderte.

Eskalationsdynamiken des 21. Jahrhunderts

Moderne Streitkräfte sind heute nicht mehr auf Eisenbahnen als zentrales strategisches Transportmittel angewiesen. Die Möglichkeit, Soldaten und Ausrüstung zu transportieren, hat sich diversifiziert. Gleichzeitig hat sich auch die Funktionsweise von Streitkräften und deren Organisation verändert.

Mit einer zunehmenden Digitalisierung von Gesellschaften und Streitkräften haben sich die zentralen Verbindungslinien („lines of communication“) über die physischen Domänen – Land, Luft, Wasser und Weltraum – auch in die virtuellen Domänen des Cyber-Raumes und des Informationsumfeldes weiterentwickelt.

Nach Thomas Rid erfüllen feindliche Maßnahmen im Cyber-Raum folgende Funktionen:[8]

- Spionage,

- Sabotage und

- Subversion.

Spionage und subversive Einflussnahmen im Cyber-Raum sind ein wesentliches Element hybrider Konflikte. Dies zeigte sich gerade in der jüngsten Vergangenheit durch bekannt gewordene Cyber-Angriffe auf SolarWind und Microsoft Exchange Server[9] oder auch die versuchten Einflussnahmen auf demokratische Entscheidungsprozesse, wie zum Beispiel im Rahmen der Wahl des US-Präsidenten.[10] Diese Formen der (versuchten) Einflussnahme und des Angriffs dienen jedoch eher langfristigen Effekten und beinhalten ein relativ geringes unmittelbares Eskalationspotenzial.

Cyber-Angriffe mit dem Zweck der Sabotage von Systemen beinhalten im Vergleich dazu ein ungleich größeres Eskalationspotenzial. Dieses Eskalationspotenzial liegt insbesondere in der unmittelbaren Wirkung von Sabotageakten und dem geringen Zeitfenster möglicher Antworten. Die möglichen Effekte können ganze Gesellschaften, Streitkräfte und politische Entscheidungsprozesse unmittelbar paralysieren und damit auch das Spektrum von Antworten, also die Einsatzbereitschaft von Computer Emergency Response Teams (CERT), zivilen Behörden und von Streitkräften massiv einschränken. Politische Entscheidungsträger können sich daher gezwungen fühlen eine Krise weiter eskalieren zu lassen, da sie sonst damit rechnen müssen, die Kontrolle zu verlieren.

Damit ergeben sich auch vergleichbare Abhängigkeiten, wie sie für Streitkräfte auch in Hinsicht auf die strategischen Eisenbahnen vor etwa 100 Jahren bestanden haben. Ein Ausfall dieser Verbindungslinien hat massive Auswirkungen auf deren Einsatzbereitschaft und Operationsführung. Damit lässt sich postulieren, dass der Cyber-Raum im 21. Jahrhundert eine Analogie zu den Netzwerken strategischer Eisenbahnen des frühen 20. Jahrhunderts darstellt.

Cyber-Angriffe auf zivile kritische Infrastruktur

Gerade moderne, vernetzte Gesellschaften sind gegenüber Angriffen im Cyber-Raum besonders verwundbar. Die zunehmende (grenzüberschreitende) Vernetzung von Gesellschaften und die vermehrte Arbeitsteilung von Dienstleistungsgesellschaften sowie die Abstützung auf automatisierte Überwachungs- und Betriebssysteme (sogenannte SCADA-Systeme) in der Industrie sowie in wesentlichen Infrastrukturen, wie Energie-, Wasser- und Nahrungsmittelversorgung beziehungsweise der Abwasserentsorgung, bieten eine breite Palette möglicher Angriffsvektoren im Cyber-Raum. Dieses Spektrum wird in den kommenden Jahren durch die zunehmende Einbindung von Systemen des täglichen Bedarfs, wie zum Beispiel Kühlschränken, Heimsteuerungssystemen und digitaler hoheitlicher Verwaltung, weiter zunehmen.

Ein massiver Cyber-Angriff auf kritische Infrastrukturen kann schwerwiegende negative Effekte auf Staaten und Gesellschaften haben. Diese können sich durch Effekte zweiter und dritter Ordnung sowie durch Kaskadeneffekte weiter verstärken. Ein länger anhaltender nachhaltiger Cyber-Angriff auf die Stromversorgung, welcher einen weitreichenden Stromausfall („Blackout“) auslöst, kann in der Folge lebenswichtige Güter und Dienstleistungen zum Erliegen bringen. Der Ausfall der Wasser- und Nahrungsmittelversorgung in urbanen Gebieten führt – mangels Alternativen – innerhalb kürzester Zeit zu einem Zusammenbrechen staatlicher Ordnung und damit zu Anarchie auf den Straßen. Der Ausfall der Abwasserentsorgung hat massive Auswirkungen auf die öffentliche Gesundheit: Seuchen würden sich in kürzester Zeit entwickeln und die ungeklärten Abwässer zu einer Umweltkatastrophe führen. Auch ohne den Einsatz konventioneller militärischer Kräfte sind die Effekte, für die Zivilbevölkerung, relativ ähnlich: Die öffentliche Ordnung bricht zusammen und Menschen verlieren ihr Leben.

Nach Ansicht westlicher Völkerrechtsexperten, ist es vor allem die Art und der Umfang der Effekte von Cyber-Angriffen die darüber bestimmen, ob diese Art der Angriffe nach dem Völkerrecht als Gewalteinsatz oder gar als bewaffneter Angriff zu bewerten sind.[11] Es ist auf internationaler Ebene strittig, ob ein Cyber-Angriff, der die Intensität und/oder den Umfang eines konventionellen bewaffneten Angriffs erreicht, das Recht auf Selbstverteidigung nach VN-Charta Art. 51 auslöst. Während europäische und transatlantische Völkerrechtsexperten diese Ansicht, zum Beilspiel im „Tallinn Manual 2.0“ unterstützten, lehnen dies russische und chinesische Völkerrechtsexperten ab.[12]

Es ist auf internationaler Ebene strittig, ob ein Cyber-Angriff, der die Intensität und/oder den Umfang eines konventionellen bewaffneten Angriffs erreicht, das Recht auf Selbstverteidigung nach VN-Charta Art. 51 auslöst.

Unabhängig von der völkerrechtlichen Bewertung, besteht bei solch massiven Cyber-Angriffen ein Eskalationspotenzial zu einer internationalen Krise. Ein Cyber-Angriff kann in einem solchen Fall auf eine bestimmte Funktion des öffentlichen Lebens zugeschnitten sein und schnell zu einem internationalen bewaffneten Konflikt heranwachsen, da die betroffenen Regierungen vor die Wahl gestellt werden entweder militärisch zu antworten oder ihre Legitimität und Kontrolle über den eigenen Staat zu verlieren. Sollten die Effekte dermaßen umfangreich sein, dass staatliches Handeln grundsätzlich in Frage gestellt wird, könnten Regierungen sich, auch auf Druck ihrer Bevölkerung, gezwungen sehen, Streitkräfte im Rahmen der Abwehr dieser Angriffe einzusetzen. Damit wäre automatisch ein Zustand der Landesverteidigung erreicht, denn das Völkerrecht spricht in diesem Zusammenhang nicht nur einem deklaratorischen, sondern auch einen de-facto Einsatz bewaffneter Streitkräfte seine Legitimität zu.[13] Damit ergibt sich implizit die Gefahr einer Fehlkalkulation durch Akteure.

Es ist dabei aber festzustellen, dass solche Cyber-Angriffe in den meisten Fällen nicht unmittelbar dem Sturz einer Regierung oder die vollständige Destabilisierung einer Gesellschaft zum Ziel haben. Sie dienen meist dem sogenannten „Tacit bargening“, also sind Teil einer politischen Kommunikation, durch welche Droh- und Einschüchterungskulissen aufgebaut werden sollen.[14] Allerdings kann ebenso durch eine Fehlkalkulation des Angreifers eine nachhaltige Destabilisierung ausgelöst werden.

Cyber-Angriffe auf militärische Führungssystem

Nicht nur die westliche Zivilbevölkerung, auch deren Streitkräfte sind einer zunehmenden Digitalisierung durch Cyber-Angriffe ausgesetzt. Grundsätzlich sind militärische Netzwerke durch besondere Maßnahmen geschützt. Diese reichen von einer physischen Trennung vom Internet, dem sogenannten „air gap“ bis hin zu eigenen Betriebssystemen und Softwarelösungen, die am freien Markt nicht erhältlich sind. Mit diesen Maßnahmen ist ein erheblicher Aufwand in der Vorbereitung und der Umsetzung von Angriffen verbunden. Dennoch haben gerade die letzten Jahre gezeigt, dass auch Streitkräfte nicht mit absoluter Sicherheit vor Cyber-Angriffen geschützt werden können. Dies haben zum Beispiel die israelische „Operation Orchard“[15] 2007 gegen das syrische Luftabwehrsystem oder die geplante amerikanische „Operation Nirto Zeus“[16] 2016 gegen den Iran gezeigt.

Exemplarisch werden nachfolgend drei generische Beispiele möglicher Cyber-Angriffsziele mit einem inhärenten Eskalationspotenzial behandelt. Dies sind (1) Aufklärungssysteme, (2) Führungs- und Informationssysteme und (3) Navigationssysteme.

Gerade in latenten Spannungssituationen zwischen Staaten sind Aufklärungssysteme essenziell. Mit ihnen sind Streitkräfte in der Lage die Bewegung von (potenziell) feindlichen Truppen zu überwachen. Dies betrifft Systeme in allen physischen Domänen: Unter anderem Bodenüberwachungsradare, Luftraumüberwachungs- und Luftraumverteidigungssysteme, Seeaufklärungssysteme und schlussendliche weltraumgestützte Systeme, die alle zuvor angesprochenen Domänen überwachen. Ein erfolgreicher Cyber-Angriff auf solche Systeme würde zu einem partiellen oder vollständigen Verlust des Lagebildes führen. Eine weitere Eskalation einer bestehenden Krise wäre naheliegend.

Ähnlich verhält es sich auch mit Führungs- und Informationssystemen. Eine Funktionseinschränkung oder gar ein Ausfall solcher Systeme kann eine unmittelbare Eskalation einer bestehenden Krise auslösen. Moderne Streitkräfte werden heute überwiegend mittels Computernetzwerken geführt. Eine Übermittlung von Lageberichten und Befehlen sowie die Abstimmungen im Rahmen der Eventualfallplanung erfolgen innerhalb dieser Systeme. Ein Cyber-Angriff kann in zweierlei Hinsicht eskalierend wirken. Zum einen könnte die militärstrategische/operative Führungsebene in der Erwartung einer feindlichen Aktivität über Ausweichkanäle einen Eventualfall aktivieren und damit eigene Truppen alarmieren und in Bewegung setzen. Zum anderen könnten lokale Kommandanten, nachdem sie die Verbindung zu ihren vorgesetzten Stellen verloren haben, in Eigeninitiative ihre Truppen in Bewegung setzen.

Schließlich besteht auch im Bereich der Navigationssysteme ein Eskalationspotenzial. Vorfälle der vergangenen Jahre haben gezeigt, dass zum Beispiel mittels „Spoofing“, dem Überlagern von Navigationsdaten des Global Positioning Systems (GPS), Kriegsschiffe von ihrem Kurs abgebracht werden können. Bisher sind diese Einflussnahmen relativ schadlos verlaufen, haben zwar dennoch Menschleben gefordert und Sachschaden verursacht, aber keine nachhaltige Krise ausgelöst.[17] Dies könnte sich aber auch anders abspielen, wenn ein Kriegsschiff nach einem Spoofing-Vorfall sensible territoriale Gewässer eines feindlich gesinnten Staates verletzt, wobei diese Verletzung auch durch den einflussnehmenden Staat bewusst provoziert werden könnte. Die Folge könnte eine Festsetzung des Schiffes sein. Der Konflikt könnte bei einer dementsprechenden (bewaffneten) Gegenwehr eskalieren. Ähnliche Szenarien sind auch im Luftraum denkbar.

In allen Fällen besteht durch eine Einschränkung oder einen Verlust solcher Systeme ein erhebliches Eskalationspotenzial. Die militärstrategischen und politischen Führungen könnten sich gezwungen fühlen, ihre Streitkräfte einzusetzen, bevor sie die Kontrolle über diese verlieren und bei einer feindlichen Aggression keine Mittel zur Verfügung haben. Eine zusätzliche Brisanz erhalten diese generischen Beispiele, wenn es sich bei den betroffenen Systemen nicht um konventionelle, sondern nukleare Streitkräfte handelt. Ein Verlust der Kontrolle oder eine unbedachte Eskalation haben hier ungleich höhere Auswirkungen.

Die militärstrategischen und politischen Führungen könnten sich gezwungen fühlen, ihre Streitkräfte einzusetzen, bevor sie die Kontrolle über diese verlieren und bei einer feindlichen Aggression keine Mittel zur Verfügung haben.

Offensive Cyber-Fähigkeiten als „Wegwerfwaffe“

Schließlich liegt ein weiteres Eskalationspotenzial in den „Cyber-Waffen“ selbst. Im sicherheitspolitischen Diskurs werden offensive Cyber-Fähigkeiten immer wieder als „perfect weapon“ oder „all-purpose sword“ beschrieben.[18] Bei genauerer Betrachtung ist jedoch das Gegenteil der Fall. Offensive Cyber-Fähigkeiten sind gerade im Vergleich zu konventionellen Waffensystemen nur eingeschränkt einsetzbar.

Eine offensive Cyber-Fähigkeit muss in einem komplexen Prozess auf ein bestimmtes Ziel zugeschnitten werden. Dafür muss im Rahmen von „Computer Network Exploitation“ der Aufbau und die genutzten Softwares eines bestimmten Systems analysiert werden. Hierbei können dann auch Schwachstellen erkannt werden, welche die Angriffsvektoren darstellen. Beispielsweise können spezifische Schadsoftwares – auf diese Schwachstellen zugeschnitten – entwickelt werden. Diese werden dann in Form von Netzwerkimplantaten in feindlichen Systemen platziert, oder für ein Eindringen in das System bereitgehalten.

Nachdem diese Fähigkeiten aber auf eine bestimmte Schwachstelle zugeschnitten sind, besteht auch eine gewisse Unsicherheit bezüglich ihrer realen Wirkung. Sollte der potenzielle Gegner die Schwachstelle selbst erkennen, kann er diese in seinem System schließen – die Schadsoftware würde damit wirkungslos werden. Zusätzlich müssen bestehende Angriffskonfigurationen auch ständig angepasst werden, denn auch wenn der Gegner die Schwachstelle nicht erkannt hat, werden Betriebssysteme und Softwaren immer wieder getauscht und angepasst. Auch diese Veränderungen müssen in den jeweiligen Schadcodes berücksichtigt werden.

Die reale Kosten-Nutzen-Analyse eines Schadcodes ist auf Grund des komplexen Aufbaus und der Vielzahl an unbekannten Variablen nur eingeschränkt möglich. Hinzu kommt, dass offensive Cyber-Fähigkeiten in gewisser Hinsicht als „Wegwerfwaffen“ charakterisiert werden können. Sobald der Gegner den Angriffsvektor, also die Schwachstelle erkannt hat, kann er diese relativ rasch schließen. Der Schadcode ist damit nur einmalig verwendbar.

Im Falle eines eskalierenden Konfliktes können damit militärische und politische Entscheidungsträger verleitet werden, voreilig vorhandene Schadcodes einzusetzen, bevor diese durch Abwehrmaßnahmen der gegnerischen Kräfte, sei es durch ein Abkoppeln von Systemen und die Offenlegung einer Schwachstelle und des damit verbundenen „Verbrennens“, unwirksam werden. Nachdem in den Aufbau und Erhalt solcher offensiven Cyber-Fähigkeiten vergleichsweise viele Ressourcen investiert werden müssen, besteht eine Versuchung diese auch einzusetzen, auch wenn dies eine Eskalation nach sich ziehen könnte.

Fazit

Im Juli 1914 lagen in den Schubladen der Generalstäbe aller großen europäischen Mächte fertige Eisenbahntransportpläne, die in jahrelanger Arbeit die minutiöse Mobilisierung, Zusammenziehung und den Aufmarsch der Massenheere vorsahen. Damit ergab sich ein Spannungsfeld, zwischen der militärischen Vorlaufzeit und den politischen Friedensinitiativen. Retrospektiv haben sich die Generalstäbe durchgesetzt und der Erste Weltkrieg begann. Heute sind moderne Streitkräfte nicht mehr in diesem Ausmaß von Eisenbahntransporten abhängig.

Diese wurden von anderen „lines of communcation“ abgelöst. Der Cyber-Raum umfasst heute essenzielle Kommunikationswege für Staaten, Gesellschaften und Streitkräfte. Eine Unterbrechung dieser zentralen Netzwerke kann eine latente oder sich entwickelnde Krise in kürzester Zeit zu einem internationalen bewaffneten Konflikt, also einem konventionellen Krieg, eskalieren lassen. Ein Ausfall dieser Verbindungslinien hat massive Auswirkungen auf deren Einsatzbereitschaft und die Operationsführung von Streitkräften. Der Cyber-Raum stellt damit im 21. Jahrhundert eine Analogie zu den strategischen Eisenbahnen des frühen 20. Jahrhunderts dar.

Ein Angriff im Cyber-Raum kann dreifach eskalierend wirken. Zum einen kann durch einen Angriff auf die kritische Infrastruktur eines Staates und damit die Lebensgrundlagen einer Bevölkerung der Ruf nach einer dementsprechenden Antwort laut werden beziehungsweise die politisch handelnden Personen den Eindruck bekommen, dass sie die Kontrolle verlieren. Zum Zweiten können Cyber-Angriffe auf moderne Streitkräfte eine konventionelle Reaktion auslösen, da anderenfalls massive Einschränkungen in der Einsatzbereitschaft toleriert werden müssten, beziehungsweise könnte durch den angegriffenen Staat angenommen werden, dass der Gegner den Cyber-Angriff zum Paralysieren am Beginn eines eigenen (konventionellen) Einsatzes einsetzt, oder schließlich könnte eine Überreaktion lokaler Kommandanten hervorgerufen werden. Gegebenenfalls könnten sich Streitkräfte nach einem Cyber-Angriff gezwungen sehen eigene offensive Cyber-Fähigkeiten einzusetzen, da sie diese auf Grund deren komplexen Aufbaus, verlieren könnten.

Zum einen kann durch einen Angriff auf die kritische Infrastruktur eines Staates und damit die Lebensgrundlagen einer Bevölkerung der Ruf nach einer dementsprechenden Antwort laut werden beziehungsweise die politisch handelnden Personen den Eindruck bekommen, dass sie die Kontrolle verlieren.

Der Cyber-Raum ist heute ein zentraler Bereich der staatlichen und nicht-staatlichen Interessendurchsetzung. Spionage und subversive Einflussnahmen finden tagtäglich online statt, mit nachhaltigen Auswirkungen auf Staat und Gesellschaft. Den sogenannten Cyber-Krieg selbst hat es aber in der Vergangenheit nicht gegeben. Diesen wird es trotz technischer Fortschritte und einer zunehmenden Digitalisierung auch in Zukunft nicht geben, da gesetzte Effekte immer auch in einer anderen Domäne, also Land, Luft, Maritim oder Information, Wirkung zeigen.

Es wäre aber umso wichtiger sich des Eskalationspotenzials des Cyber-Raums bewusst zu sein. Auch wenn es den „Cyber-Krieg“ nicht gibt, so können Cyber-Angriffe konventionelle militärische Auseinandersetzungen auslösen. Dies erfordert daher: (1) die Schaffung von Bewusstsein bei militärischen und politischen Entscheidungsträgern, einschließlich des Aufbaus redundanter gesamtstaatlicher und militärischer Führungs- und Informationssysteme sowie (2) die Schaffung von Bewusstsein in der Bevölkerung über die Auswirkung möglicher Cyber-Angriffe, einschließlich der Steigerung privater Resilienz, wie zum Beispiel der Vorratshaltung lebenswichtiger Güter.

Lukas Bittner; Forschungsinteressen: Sicherheitspolitik, Militär-, Kriegs- und Konfliktentwicklung, hybride Konflikte. Zahlreiche Einzelartikel in Fachjournalen und Kommentare zur Sicherheitspolitik in österreichischen Tageszeitungen. Arbeitet insbesondere an der zukünftigen Konfliktentwicklung und den damit verbundenen Ableitungen für Streitkräfte. Bei den in diesem Artikel vertretenen Ansichten handelt es sich um die des Autors. Diese müssen nicht mit jenen des BMLV übereinstimmen.

[1] Allan Mitchell, The Great Train Race (London: Berghahn Books, 2000), 89-115.

[2] William C. Fuller, Strategy and Power in Russia 1600-1914 (London: Free Press, 1998), 297-300.

[3] Klaus-J. Bremm, Armeen unter Dampf (Berlin: DGEG Medien, 2013), 6.

[4] Ibid., 39.

[5] Bremm, Armeen unter Dampf, 42-50.

[6] Molke, Erinnerungen, 20; zitiert in Herfried Münkler, Der große Krieg (Berlin: Rowohlt, 2015), 81.

[7] Bremm, Armeen unter Dampf, 26-42.

[8] Thomas Rid und Michael Adrian, Mythos Cyberwar (Berlin: Edition Körber, 2018), 14-22.

[9] Siehe dazu: Alperovitch/Ward: How Should the U.S. Respond to the SolarWinds and Microsoft Exchange Hacks? in Lawfare blog; https://www.lawfareblog.com/how-should-us-respond-solarwinds-and-microsoft-exchange-hacks, zuletzt zugegriffen 20.04.2021.

[10] Bing/Menn/Satter: Putin likely directed 2020 U.S. election meddling, U.S. intelligence finds https://www.reuters.com/article/usa-election-cyber-int-idUSKBN2B82PF, zuletzt zugegriffen 20.04.2021.

[11] Michael N. Schmitt, Tallinn Manual on the International Law Applicable to Cyber Warfare (Cambridge: Cambridge University Press, 2013), Prepared by the International Group of Experts at the Invitation of the NATO Cooperative Cyber Defence Centre of Excellence, 47-55.

[12] Idem.

[13] Greenwood, Anwendungsbereich des humanitären Völkerrechts; in: Dieter Fleck und Michael Bothe (Hrsg.), Handbuch des humanitären Völkerrechts in bewaffneten Konflikten (Berlin: C.H. Beck, 1994), 35-42.

[14] Gartzke, The Myth of Cyberwar. Bringing War in Cyberspace Back Down to Erath, In: International Security 38 (2013), 41-52.

[15] Fred M. Kaplan, Dark Territory. The Secret History of Cyberwar, New York u.a., 2016, S. 118

[16] David Sanger/Mark Mazzetti, »U.S. Had Cyberattack Plan if Iran Nuclear Dispute Led to Conflict«, New York Times (online), 16.2.2016, https://www.nytimes.com/2016/02/17/world/middleeast/us-had-cyberattack-planned-if-iran-nuclear-negotiations-failed.html

[17] Woody: The Navy’s 4th accident this year is stirring concerns about hackers targeting US warships; https://www.businessinsider.com/hacking-and-gps-spoofing-involved-in-navy-accidents-2017-8?r=DE&IR=T, zuletzt zugegriffen 04.05.2021.

[18] David E. Sanger, The Perfect Weapon. War, Sabotage, and Fear in the Cyber Age (London: Crown, 2018).